平成27年春の情報処理試験(高度共通)―過去問と解説

トップ 各試験用の問題と解説

各試験用の問題と解説 情報処理試験(高度共通)

情報処理試験(高度共通) 平成27年春の情報処理試験(高度共通)

平成27年春の情報処理試験(高度共通)

平成27年春の情報処理試験の高度共通の過去問と解説を掲載しています。

ご利用について

このページを表示した場合、答えと解説が、表示される設定になっています。 ページ全体の答えと解説の表示、非表示は以下で、個別は各問題のところのリンクで切り替えてください。

目次

このページの目次です。

- 問1 待ち行列理論

- 問2 確率と統計

- 問3 ハッシュ表のデータの衝突条件

- 問4 プロセッサの高速化技術

- 問5 スケールアウト

- 問6 ラウンドロビン

- 問7 論理回路

- 問8 拡張現実

- 問9 ACID特性

- 問10 CSMA/CD方式

- 問11 ビット誤り率

- 問12 パスワードの総数

- 問13 残留リスク

- 問14 NISTの定義によるクラウドサービスモデル

- 問15 ディレクトリトラバーサル攻撃

- 問16 JIS X 25010:2013

- 問17 エクストリームプログラミング(XP)のプラクティス

- 問18 クリティカルパス

- 問19 PMBOKのリスク対応戦略

- 問20 ITILの可用性管理

- 問21 インプットコントロールの監査

- 問22 システム監査

- 問23 投資効果の評価

- 問24 エンタープライズアーキテクチャ

- 問25 ポートフォリオ

- 問26 コモディティ化

- 問27 プロセスイノベーション

- 問28 EDI

- 問29 検査手法

- 問30 著作権の帰属

平成27年春 問1 待ち行列理論―情報処理試験(高度共通)

ATM(現金自動預払機)が1台ずつ設置してある二つの支店を統合し、統合後の支店にはATMを1台設置する。 統合後のATMの平均待ち時間を求める式はどれか。 ここで、待ち時間はM/M/1の待ち行列モデルに従い、平均待ち時間にはサービス時間を含まず、ATMを1台に統合しても十分に処理できるものとする。

〔条件〕

(1) 平均サービス時間:Ts

(2) 統合前のシステムの利用率:両支店ともρ

(3) 統合後の利用者数は,統合前の両支店の利用者数の合計

出典:平成27年度 春期 ITストラテジ試験 システムアーキテクト試験 ネットワークスペシャリスト試験 情報セキュリティスペシャリスト試験 ITサービスマネージャ試験 午前Ⅰ 問題【共通】 問1

答えと解説

答え 【エ】

待ち行列とは

待ち行列とは、「順番待ちをしている人々の列」のことです。

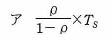

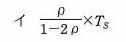

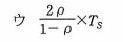

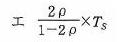

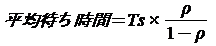

M/M/1の待ち行列モデルと公式

M/M/1理論では、平均待ち時間は以下の公式で表すことができます。

ρの読みは「ろー」で、ρは混み具合を表します。

今回の解法

ρは窓口利用率を表します。

問題文に「統合前のATMの利用率・両支店ともρ」とありますので、統合後の窓口利用率は2ρになります。

M/M/1の待ち行列モデルの公式のρの部分を2ρに置き換えると【エ】になります。したがって答えは【エ】です。

もっと知識を深めるための参考

平成27年春 問2 確率と統計―情報処理試験(高度共通)

製品100個を1ロットとして生産する。 一つのロットからサンプルを3個抽出して検査し、3個とも良品であればロット全体を合格とする。 100個中に10個の不良品を含むロットが合格と判定される確率は幾らか。

出典:平成27年度 春期 ITストラテジ試験 システムアーキテクト試験 ネットワークスペシャリスト試験 情報セキュリティスペシャリスト試験 ITサービスマネージャ試験 午前Ⅰ 問題【共通】 問2

答えと解説

答え 【イ】

順列と組合せ

ある事象が何通りの起こり方があるかを考えるとき、その起こり方の個数を場合の数といいます。

場合の数の数え方には順列と組合せがあります。

順列

順列はnPrと書いて、n個の異なるものからr個(r≦n)選んで並べる並べ方を表します。

たとえば、1,2,3を並べてできる順列は、123,132,213,231,312,321の6通りです。

3つのものを並べるとき、はじめの数の並び方は3通り、2番目は残りの2通り、3番目は残りの1通りです。

なので、3つのものの順列の個数は3×2×1=6となります。

例では3個のものから3個選んで並べる並べ方なので3P3と書き、3!/(3-3)!という式で表します。

これを汎用的に書くとn!/(n-r)!となります。

つまり、順列はnPr=n!/(n-r)!という式で計算します。

組合せ

組合せは順列と違って、順番は関係なく、あるかたまりからいくつか取り出す取り出し方になります。

汎用的に書いた式は「nCr=nPr/r!」です。

過去問の解き方

製品100個を1ロットで、一つのロットからサンプルを3個抽出とあります。 組合せの計算ですね。以下のように計算します。

100C3=100P3/3!=(100!/(100-3)!)/3!=(100!/97!)/3!=(100×99×98)/(3×2×1)=970200/6=161700

場合の数は161700になります。

また、不良品が含まれない場合の数は次の式になります。

(100-10)C3=90P3/3!=(90!/(90-3)!)/3!=(90!/87!)/3!=(90×89×88)/(3×2×1)=704880/6=117480

そして、確率は「事象が起こる場合の数/前場合の数」で求められます。

117480/161700=178/245

よって、【イ】が答えになります。

平成27年春 問3 ハッシュ表のデータの衝突条件―情報処理試験(高度共通)

自然数をキーとするデータを、ハッシュ表を用いて管理する。キーx のハッシュ関数h (x )を

h (x )=x mod n

とすると、キーa とb が衝突する条件はどれか。 ここで、nはハッシュ表の大きさであり、x mod nはx をnで割った余りを表す。

【ア】a + b がn の倍数

【イ】a - b がn の倍数

【ウ】n が a + b の倍数

【エ】n が a - b の倍数

出典:平成27年度 春期 ITストラテジ試験 システムアーキテクト試験 ネットワークスペシャリスト試験 情報セキュリティスペシャリスト試験 ITサービスマネージャ試験 午前Ⅰ 問題【共通】 問3

答えと解説

答え 【イ】

ハッシュ表探索法

ハッシュは、データを高速に検索するための方法の1つです。

データ項目の1つの値(キー項目の値)を使って、格納アドレスに変換し、そこにデータを格納します。 アドレスの変換に用いる関数をハッシュ関数、得られた値をハッシュ値といいます。

データを探索する場合も同じハッシュ関数を用いて格納アドレスを求め、目的のデータを得ます。 ハッシュ関数によって得た格納アドレスがすでに使われている場合、「シノニムが発生した」といいます。

過去問の解き方

本問題は、 「平成21年春期応用情報技術者の問6 ハッシュ表のデータの衝突条件」」 とまったく同じ問題です。以下の簡易の解説が分かりにくい場合はそちらを参照してください。

ハッシュ関数h(x)=x mod nの場合、キー値をハッシュ表の大きさで割った余りがハッシュ値となります。

nで割るので、n個ごとにキー値から得られるハッシュ値は同じになります。

2つのキー値の差がn個もしくはnの倍数のとき同じ値になります。 つまり、2つのキー値の差がnの倍数という条件が衝突する条件となります。

もっと知識を深めるための参考

-

ハッシュ表探索法

ハッシュ表探索法は、ハッシュ表を使用したデータを高速に検索するための方法の1つです。

-

アルゴリズムとデータ構造

アルゴリズムとデータ構造について、基本情報や応用情報など情報処理試験対策用の解説をまとめています。

-

テクノロジ系

情報処理試験対策用のサイトオリジナル教科書をテーマにテクノロジ系の知識をまとめています。

平成27年春 問4 プロセッサの高速化技術―情報処理試験(高度共通)

スーパスカラの説明はどれか。

【ア】処理すべきベクトルの長さがベクトルレジスタより長い場合、ベクトルレジスタ長の組に分割して処理を繰り返す方式である。

【イ】パイプラインを更に細分化することによって、高速化を図る方式である。

【ウ】複数のパイプラインを用い、同時に複数の命令を実行可能にすることによって高速化を図る方式である。

【エ】命令語を長く取り、一つの命令で複数の機能ユニットを同時に制御することによって高速化を図る方式である。

出典:平成27年度 春期 ITストラテジ試験 システムアーキテクト試験 ネットワークスペシャリスト試験 情報セキュリティスペシャリスト試験 ITサービスマネージャ試験 午前Ⅰ 問題【共通】 問4

答えと解説

答え 【ウ】

代表的なプロセッサの高速化技術

本過去問は、プロセッサの代表的な高速化技術の種類、特徴についておさえているかを問う問題のようです。

ベクトル処理方式

【ア】は、ベクトル処理方式の説明です。

スーパパイプライン

【イ】は、スーパパイプラインの説明です。

スーパスカラ

【ウ】は、スーパスカラの説明です。

VLIW

【エ】は、VLIWの説明です。

過去問の解き方

上記のように問題の説明と各技術の特徴を比較していって、スーパスカラの説明を特定します。

特定できる範囲で覚えていれば、【ウ】が、スーパスカラの説明と判断できます。

【ウ】が正解です。

平成27年春 問5 スケールアウト―情報処理試験(高度共通)

物理サーバのスケールアウトに関する記述はどれか。

【ア】サーバに接続されたストレージのディスクを増設して冗長化することによって、サーバ当たりの信頼性を向上させること

【イ】サーバのCPUを高性能なものに交換することによって、サーバ当たりの処理能力を向上させること

【ウ】サーバの台数を増やして負荷分散することによって、サーバ群としての処理能力を向上させること

【エ】サーバのメモリを増設することによって、単位時間当たりの処理能力を向上させること

出典:平成27年度 春期 ITストラテジ試験 システムアーキテクト試験 ネットワークスペシャリスト試験 情報セキュリティスペシャリスト試験 ITサービスマネージャ試験 午前Ⅰ 問題【共通】 問5

答えと解説

答え 【ウ】

スケールアウト

スケールアウトは、複数設備から構成されるシステムに設備を適宜追加していくことで、システム全体としての性能や容量を拡張することやその仕組みのことをいいます。 サーバの台数を増やして負荷分散することによって、サーバ群としての処理能力を向上させます。

スケールアウトと似た言葉に、スケールアップがあります。

スケールアップは、高性能・大容量の上位機種に設備を置換し、性能や容量を拡張することやその仕組みのことをいいます。 サーバのCPUを高性能なものに交換することによって、サーバ当たりの処理能力を向上させます。

過去問の解き方

スケールアウトは、サーバの台数を増やして負荷分散することによって、サーバ群としての処理能力を向上させることですので、【ウ】が関連する記述となります。

もっと知識を深めるための参考

平成27年春 問6 ラウンドロビン―情報処理試験(高度共通)

プロセスのスケジューリングに関する記述のうち、ラウンドロビン方式の説明として、適切なものはどれか。

【ア】各プロセスに優先度が付けられていて、後に到着してもプロセスの優先度が処理中のプロセスよりも高ければ、処理中のものを中断し、到着プロセスを処理する。

【イ】各プロセスに優先度が付けられていて、イベントの発生を契機に、その時点で最高優先度のプロセスを実行する。

【ウ】各プロセスの処理時間に比例して、プロセスのタイムクウォンタムを変更する。

【エ】各プロセスを待ち行列の順にタイムクウォンタムずつ処理し、終了しないときは待ち行列の最後につなぐ。

出典:平成27年度 春期 ITストラテジ試験 システムアーキテクト試験 ネットワークスペシャリスト試験 情報セキュリティスペシャリスト試験 ITサービスマネージャ試験 午前Ⅰ 問題【共通】 問6

答えと解説

答え 【エ】

ラウンドロビンとは

OSのタスク管理に用いられているラウンドロビン方式は、

待ち秒列にあるプロセスを一定時間実行したら、次のプロセスを実行するように、時間で区切って順番に実行します。

これは別の言い方でタイムスライス方式といいます。 時間内に終わらない場合は、待ち行列の最後に、再度並びます。

過去問の解き方

オペレーティングシステム(OS)のタスク管理におけるラウンドロビン方式は、各プロセスを待ち行列の順にタイムクウォンタムずつ処理し、終了しないときは待ち行列の最後につなぎます。【エ】が適切な説明となります。

もっと知識を広げるための参考

-

ラウンドロビン

ラウンドロビンとは何か、テニスやボーリングなどで使われる意味から、やさしくOSのタスクスケジューリング方式について解説していきます。

-

タスク管理

マルチタスク、プリエンティブの意味、OSのタスク管理の機能に関連した多重(マルチ)プログラミング(マルチタスク)とスケジューリングに関連したタスクを切り替える方式やスケジューリング方式についてまとめています。

-

オペレーティングシステム

オペレーティングシステムとは、OSのことですが、種類と特徴、機能、タスク管理などOSとはどのようなものかついてまとめています。

-

テクノロジ系

情報処理試験対策用のサイトオリジナル教科書をテーマにテクノロジ系の知識をまとめています。

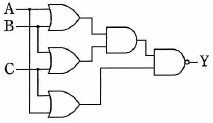

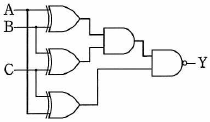

平成27年春 問7 論理回路―情報処理試験(高度共通)

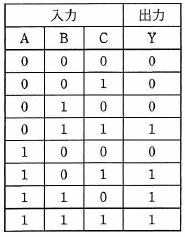

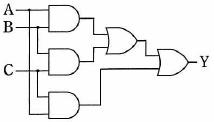

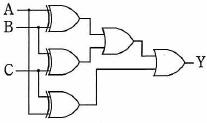

真理値表に示す3入力多数決回路はどれか。

出典:平成27年度 春期 ITストラテジ試験 システムアーキテクト試験 ネットワークスペシャリスト試験 情報セキュリティスペシャリスト試験 ITサービスマネージャ試験 午前Ⅰ 問題【共通】 問7

答えと解説

答え 【ア】

過去問の解き方

論理回路より、真理値表を作成して計算すれば答えが決まります。 【ア】の真理値表は以下のようになります。

平成27年春 問8 拡張現実―情報処理試験(高度共通)

拡張現実(AR:Augmented Reality)の例として、最も適切なものはどれか。

【ア】SF映画で都市空間を乗り物が走り回るアニメーションを、3次元空間上に設定した経路に沿って視点を動かして得られる視覚情報を基に作成する。

【イ】アバタの操作によって、インターネット上で現実世界を模した空間を動きまわったり、会話したりする。

【ウ】実際には存在しない衣料品を仮想的に試着したり、過去の建築物を3次元CGで実際の画像上に再現したりする。

【エ】臨場感を高めるために大画面を用いて、振動装置が備わった乗り物に見立てた機器に人間が搭乗し、インタラクティブ性が高いアトラクションを体感できる。

出典:平成27年度 春期 ITストラテジ試験 システムアーキテクト試験 ネットワークスペシャリスト試験 情報セキュリティスペシャリスト試験 ITサービスマネージャ試験 午前Ⅰ 問題【共通】 問8

答えと解説

答え 【ウ】

拡張現実とは

拡張現実とは、現実にあるものに、コンピュータで情報を追加することをいいます。

例えば、実際には存在しない衣料品を仮想的に試着したり、過去の建築物を3次元CGで実際の画像上に再現したりすることをいいます。

過去問の解き方

拡張現実について、知っていれば【ウ】が答えと分かります。

平成27年春 問9 ACID特性―情報処理試験(高度共通)

DBMSに実装すべき原子性(atomicity)を説明したものはどれか。

【ア】同一のデータベースに対する同一処理は、何度実行しても結果は同じである。

【イ】トランザクションが完了すると、その後にハードウェア障害が発生しても、更新されたデータベースの内容は保証される。

【ウ】トランザクション内の処理は、全て実行されるか、全て取り消されるかのいずれかしかない。

【エ】一つのトランザクションの処理結果は、他のトランザクション処理の影響を受けることはない。

出典:平成27年度 春期 ITストラテジ試験 システムアーキテクト試験 ネットワークスペシャリスト試験 情報セキュリティスペシャリスト試験 ITサービスマネージャ試験 午前Ⅰ 問題【共通】 問9

答えと解説

答え 【ウ】

ACID特性

データベースの一貫性を保つためにトランザクションが持っていなければならない特性のことをACID特性といいます。

-

原始性(Atomicity)

トランザクション内の処理は、全て実行されるか、全て取り消されるかのいずれかしかないことをいいます。

-

一貫性(Consistency)

同一のデータベースに対する同一処理は、何度実行しても結果は同じであることをいいます。

-

独立性(Isolation)

一つのトランザクションの処理結果は、他のトランザクション処理の影響を受けることはないことをいいます。

-

耐久性(Durability)

トランザクションが完了すると、その後にハードウェア障害が発生しても、更新されたデータベースの内容は保証されることをいいます。

過去問の解き方

ACID特性の一貫性について、知っていれば【ウ】が答えと分かります。

もっと知識を広げるための参考

-

データベース管理システム

データベース管理システムは、英語でDatabase Management Systemで略してDBMSといわれます。DBMSの目的、それを実現するマネジメント機能など、DBMSの機能、特徴、役割についてまとめています。

-

データベース

データベースの方式、設計、データ操作、トランザクション処理、応用など。リレーショナルデータベース中心にデータベース関連のオリジナルテキストと情報処理試験の過去問もまとめています。

-

テクノロジ系

情報処理試験対策用のサイトオリジナル教科書をテーマにテクノロジ系の知識をまとめています。

平成27年春 問10 CSMA/CD方式―情報処理試験(高度共通)

CSMA/CD方式に関する記述のうち、適切なものはどれか。

【ア】衝突発生時の再送動作によって、衝突の頻度が増すとスループットが下がる。

【イ】送信要求の発生したステーションは、共通伝送路の搬送波を検出してからデータを送信するので、データ送出後の衝突は発生しない。

【ウ】ハブによって複数のステーションが分岐接続されている構成では、衝突の検出ができないので、この方式は使用できない。

【エ】フレームとしては任意長のビットが直列に送出されるので、フレーム長がオクテットの整数倍である必要はない。

出典:平成27年度 春期 ITストラテジ試験 システムアーキテクト試験 ネットワークスペシャリスト試験 情報セキュリティスペシャリスト試験 ITサービスマネージャ試験 午前Ⅰ 問題【共通】 問10

答えと解説

答え 【ア】

CMSA/CD方式とスループット低下の理由

データ転送の構成単位のことをフレームといいますが、伝送路にフレームが流れていないことを確認してから送信する方式です。

CMSA/CD方式は、複数のシステムが1つの伝送路を共有するので、同時に送信して衝突することがあり、データは失われてしまいます。 衝突を検出すると直ちにジャム信号を一定時間送り、衝突したことを伝送側に伝えます。

ジャム信号は衝突検出を確実にするための信号です。その間パケットの送出は中止されます。送信しようとしていたノードは、その後ランダムな待ち時間経過後データを再送します。

つまり、衝突発生時の再送動作によって、衝突の頻度が増すとスループットが下がります。

平成27年春 問11 ビット誤り率―情報処理試験(高度共通)

伝送速度64kビット/秒の回線を使ってデータを連続送信したとき、平均して100秒に1回の1ビット誤りが発生した。この回線のビット誤り率は幾らか。

【ア】1.95×10-8

【イ】1.56×10-7

【ウ】1.95×10-5

【エ】1.56×10-4

出典:平成27年度 春期 ITストラテジ試験 システムアーキテクト試験 ネットワークスペシャリスト試験 情報セキュリティスペシャリスト試験 ITサービスマネージャ試験 午前Ⅰ 問題【共通】 問11

答えと解説

答え 【イ】

64kビット/秒の伝送路で100秒に1回エラーが発生するので、エラー率は以下の式で表せます。

エラー率 = 1/(64×1,000×100)

= 1/64×100,000

= 0.0156×100,000

= 1.56×10,000,000

よって、答えは【イ】になります。

平成27年春 問12 パスワードの総数―情報処理試験(高度共通)

パスワードに使用できる文字の種類の数をM、パスワードの文字数をnとするとき、設定できるパスワードの理論的な総数を求める数式はどれか。

出典:平成27年度 春期 ITストラテジ試験 システムアーキテクト試験 ネットワークスペシャリスト試験 情報セキュリティスペシャリスト試験 ITサービスマネージャ試験 午前Ⅰ 問題【共通】 問12

答えと解説

答え 【ア】

パスワードに使用する文字は重複してもよいので、M通りの可能性が考えられます。 また、設定できる文字数が1文字ならM、2文字ならM×M、nなら、設定できるパスワードはMのn乗になります。

したがって、答えは【ア】になります。

平成27年春 問13 残留リスク―情報処理試験(高度共通)

JIS Q 31000:2010(リスクマネジメント-原則及び指針)における、残留リスクの定義はどれか。

【ア】監査手続を実施しても監査人が重要な不備を発見できないリスク

【イ】業務の性質や本来有する特性から生じるリスク

【ウ】利益を生む可能性に内在する損失発生の可能性として存在するリスク

【エ】リスク対応後に残るリスク

出典:平成27年度 春期 ITストラテジ試験 システムアーキテクト試験 ネットワークスペシャリスト試験 情報セキュリティスペシャリスト試験 ITサービスマネージャ試験 午前Ⅰ 問題【共通】 問13

答えと解説

答え 【エ】

JIS Q 31000:2010(リスクマネジメント-原則及び指針)における、残留リスクは、「リスク対応後に残るリスク」と定義されています。

よって、答えは【エ】となります。

平成27年春 問14 NISTの定義によるクラウドサービスモデル―情報処理試験(高度共通)

NISTの定義によるクラウドサービスモデルのうち、クラウド利用企業の責任者がセキュリティ対策に関して表中の項番1と2の責務を負うが、項番3~5の責務を負わないものはどれか。

| 項番 | 責務 |

|---|---|

| 1 | アプリケーションに対して、データのアクセス制御と暗号化の設定を行う。 |

| 2 | アプリケーションに対して、セキュアプログラミングと脆弱性診断を行う。 |

| 3 | DBMSに対して、修正プログラム摘要と権限設定を行う。 |

| 4 | OSに対して、修正プログラミング適用と権限設定を行う。 |

| 5 | ハードウェアに対して、アクセス制御と物理セキュリティ確保を行う。 |

【ア】HaaS

【イ】IaaS

【ウ】PaaS

【エ】SaaS

出典:平成27年度 春期 ITストラテジ試験 システムアーキテクト試験 ネットワークスペシャリスト試験 情報セキュリティスペシャリスト試験 ITサービスマネージャ試験 午前Ⅰ 問題【共通】 問14

答えと解説

答え 【ウ】

SaaSの利用者は使うだけ、PaaSの利用者はOSの実装は行わず、アプリケーション開発を行います。 IssSの利用者はOSの実装もアプリケーションの開発も行います。HaaSの定義はありません。

項目1と2は、アプリ、項目3~5はインフラに関わる記述となっています。項目4はOSに関わる記述です。ですのでPaaSとわかります。

よって、答えは【ウ】となります。

クラウドコンピューティング

クラウドコンピューティングの特徴や考え方についてまとめます。

NISTの定義によるクラウドサービスモデル

クラウドに関する用語は、NIST(National Institute of Standards and Technology:米国国立標準技術研究所)の定義による用語が一般的に使われています。

SaaS(Software as a Service)

SaaSは、Software as a Serviceの略です。

NISTの定義によるクラウドサービスモデルでは、SaaSの利用者は使うだけを想定したモデルです。

PaaS(Platform as a Service)

PaaSは、Platform as a Serviceの略です。

PaaS提供側は、サーバやネットワークなどのインフラ設備に加え、OSやミドルウェアを提供します。

NISTの定義によるクラウドサービスモデルでは、PaaSの利用者はOSの実装は行わず、アプリケーション開発を行います。

IaaS(Infrastructure as a Service)

IaaSは、Infrastructure as a Serviceの略です。

IaaS提供側は、コンピュータシステムを構築および稼動させるための基盤(仮想マシンやネットワークなどのインフラ)そのものを、インターネット経由のサービスとして提供します。 例えば、ハイパーバイザー(hypervisor)などのコンピュータの仮想化技術で仮想マシンを実現するソフトウェアを利用してゲストOSであるOS環境を提供します。

NISTの定義によるクラウドサービスモデルでは、IaaSの利用者はOSの実装もアプリケーションの開発も行います。

もっと知識を深めるための参考

-

クラウドサービス

クラウドサービスとは何かをテーマに、クラウドサービスの種類、NISTの定義、クラウドサービスの特徴、考え方、留意事項についてまとめています。

-

ソリューションビジネス

ソリューションビジネスとは何か、it用語のソリューションの意味、ソリューションビジネスの種類、情報処理試験対策の問題など関連知識をまとめています。

-

ストラテジ系

ストラテジ系の分野のサイトオリジナル教科書です。ストラテジ系の各分野の解説と情報処理の過去問をマッピングしています。

平成27年春 問15 ディレクトリトラバーサル攻撃―情報処理試験(高度共通)

ディレクトリトラバーサル攻撃はどれか。

【ア】OSの操作コマンドを利用するアプリケーションに対して、攻撃者が、OSのディレクトリ操作コマンドを渡して実行する。

【イ】SQL文のリテラル部分の生成処理に問題があるアプリケーションに対して、攻撃者が、任意のSQL文を渡して実行する。

【ウ】シングルサインオンを提供するディレクトリサービスに対して、攻撃者が、不正に入手した認証情報を用いてログインし、複数のアプリケーションを不正使用する。

【エ】入力文字列からアクセスするファイル名を組み立てるアプリケーションに対して、攻撃者が、上位のディレクトリを意味する文字列を入力して、非公開のファイルにアクセスする。

出典:平成27年度 春期 ITストラテジ試験 システムアーキテクト試験 ネットワークスペシャリスト試験 情報セキュリティスペシャリスト試験 ITサービスマネージャ試験 午前Ⅰ 問題【共通】 問15

答えと解説

答え 【エ】

ディレクトリトラバーサル攻撃

ディレクトリトラバーサル攻撃とは、英語でdirectory traversalといます。 相対パス記法などサーバ内の想定外のファイル名を直接してすることによって、管理者や利用者の想定しているのとは別のディレクトリのファイルを指定するサイバー攻撃の種類の1つです。 入力文字列からアクセスするファイル名を組み立てるアプリケーションに対して、攻撃者が、上位のディレクトリを意味する文字列を入力して、非公開のファイルにアクセスする攻撃です。

主な目的

攻撃の主な目的は以下になります。

- 機密情報の取得

攻撃の例

たとえば、カレントディレクトリが「/var/www/html/contents/」であることを前提として、ユーザが入力したファイル名を受け取り、当該ディレクトリ内のファイルを開くWebアプリケーションがあった場合、 「../../../../etc/passwd」のようなファイル名を指定することにより、「/etc/passwd」ファイルが開かれファイルの内容を出力してしまう可能性があります。

このように入力文字列からアクセスするファイル名を組み立てるアプリケーションに対して、攻撃者が、上位のディレクトリを意味する文字列を入力するなどします。 そして、サーバ内の想定外のファイル名を直接してすることによって、本来許されない非公開のファイルにアクセスします。

攻撃の対策

ディレクトリトラバーサル攻撃の対策としては以下のような対策があります。

- ディレクトリのパスはそれを取り出す関数を用意して、入力内容からはパス部分は取り除いたファイル名だけ使用する

- 「/」や「..\」、「../」、「..%2F」などの文字が含まれないかチェックする

- サーバ内のアクセス権の設定を正しく設定する

問題の解法

選択肢の攻撃はそれぞれ以下になります。

【ア】OSコマンドインジェクション

【イ】SQLインジェクション

【ウ】不正アクセス

【エ】ディレクトリトラバーサル

もっと知識を深めるための参考

-

ディレクトリトラバーサル攻撃

ディレクトリトラバーサル攻撃に関する言葉の意味から対策方法まで解説しています。

-

攻撃手法

情報システムへの外部からの不正な行為や手法など、サイバー攻撃の種類と対策方法についてまとめています。

-

情報セキュリティ

情報セキュリティとは何か、情報セキュリティのテキストコンテンツをテーマに知識をまとめています。またIPAの情報処理試験の情報セキュリティ関連の問題も解説しています。

-

テクノロジ系

情報処理試験対策用のサイトオリジナル教科書をテーマにテクノロジ系の知識をまとめています。

平成27年春 問16 JIS X 25010:2013―情報処理試験(高度共通)

JIS X 25010:2013で規定されたシステム及びソフトウェア製品の品質副特性の説明のうち、信頼性に分類されるものはどれか。

【ア】製品又はシステムが、それらを運用操作しやすく、制御しやすくする属性をもっている度合い

【イ】製品若しくはシステムの一つ以上の部分への意図した変更が製品若しくはシステムに与える影響を総合評価すること、 欠陥若しくは故障の原因を診断すること、又は修正しなければならない部分を識別することが可能であることについての有効性及び効率性の度合い

【ウ】中断時又は故障時に、製品又はシステムが直接的に影響を受けたデータを回復し、システムを希望する状態に復元することができる度合い

【エ】二つ以上のシステム、製品又は構成要素が情報を交換し、既に交換された情報を使用することができる度合い

出典:平成27年度 春期 ITストラテジ試験 システムアーキテクト試験 ネットワークスペシャリスト試験 情報セキュリティスペシャリスト試験 ITサービスマネージャ試験 午前Ⅰ 問題【共通】 問16

答えと解説

答え 【ウ】

JIS X 25010:2013で規定されたシステム及びソフトウェア製品の品質副特性の説明では、信頼性の副特性について以下の特徴を示しています。

【ウ】の記述が、回復性の記述と一致しており、【ウ】が正解になります。

成熟性

通常の運用操作の下で、システム、製品または構成要素が信頼性に対するニーズに合致している度合い

可用性

使用することを要求されたとき、システム、製品または構成要素が運用操作およびアクセス可能な度合い。

障害許容性(耐故障性)

ハードウェアおよびソフト障害にも関わらず、システム、製品または構成要素が意図したように運用操作できる度合い。

回復性

中断時または故障時に、製品またはシステムが直接的に影響を受けたデータを回復し、システムを希望する状態に復元することができる度合い。

平成27年春 問17 エクストリームプログラミング(XP)のプラクティス―情報処理試験(高度共通)

エクストリームプログラミング(XP)のプラクティスとして、適切なものはどれか。

【ア】1週間の労働時間は、チームで相談して自由に決める。

【イ】ソースコードの再利用は、作成者だけが行う。

【ウ】単体テストを終えたプログラムは、すぐに結合して、結合テストを行う。

【エ】プログラミングは1人で行う。

出典:平成27年度 春期 ITストラテジ試験 システムアーキテクト試験 ネットワークスペシャリスト試験 情報セキュリティスペシャリスト試験 ITサービスマネージャ試験 午前Ⅰ 問題【共通】 問17

答えと解説

答え 【ウ】

エクストリームプログラミング

エクストリームプログラミングとは、Extreme Programmingのことで、XPと省略する言葉です。 アジャイル開発の代表的な手法の1つです。

エクストリームプログラミング(XP)のプラクティス

アジャイル開発はウォーターフォール開発手法よりも素早く開発する手法です。 エクストリームプログラミング(XP)のプラクティスとしては、単体テストを終えたプログラムは、すぐに結合して、結合テストを行うといったプラクティスがあります。

エクストリームプログラミング(XP)の方法論

エクストリームプログラミング(XP)の方法論では、利用者の要求や使用の変更リスクを軽減するために、利用者や開発者間のコミュニケーションを重視します。 コーディングとテスト、ペアプログラミング、リファクタリングに重点を置いて短期間のリリースを繰り返して開発を進めていきます。

エクストリームプログラミング(XP)は10人程度までの少人数のチームによる開発に適するといわれていますが、 この方法論の提唱者は、斬新的にソフトウェアを成長させることを目指せば大規模システムの開発も可能としています。

もっと知識を深めるための参考

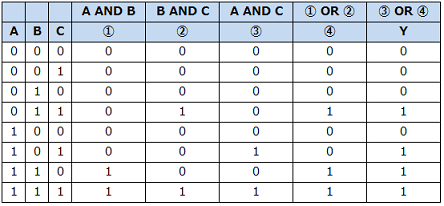

平成27年春 問18 クリティカルパス―情報処理試験(高度共通)

PERT図で表されるプロジェクトにおいて、プロジェクト全体の所要日数を1日短縮できる施策はどれか。

【ア】作業BとFを1日ずつ短縮する。

【イ】作業Bを1日短縮する。

【ウ】作業Iを1日短縮する。

【エ】作業Jを1日短縮する。

出典:平成27年度 春期 ITストラテジ試験 システムアーキテクト試験 ネットワークスペシャリスト試験 情報セキュリティスペシャリスト試験 ITサービスマネージャ試験 午前Ⅰ 問題【共通】 問18

答えと解説

答え 【エ】

PERT図

PERT図とは、工程管理の手法の1つで使われる作業と作業のつながりと所要時間を表す図のことです。 PERT図を用いて日程計画を立案します。なお、PERT図はアローダイアグラムともいわれます。

クリティカルパス

PERT図において、最早結合点時刻と最遅結合点時刻の差が0のとき、その結合点では全く余裕がないことを意味します。 全く余裕がない経路のことをクリティカルパスといいます。

クリティカルパスの求め方、見つけ方

PERT図を用いてプロジェクト全体の所要日数を短縮できる作業の見つけるのは、すべての経路(パス)を書き出して、一番期間が最長の経路(パス)の作業を抽出することで見つけられます。

最長の経路が終わらないとプロジェクトは終わらず、最長の経路がプロジェクト全体の期間になります。このように最長の経路はプロジェクトにとってクリティカルなパスとなります。 PART図を用いた工程管理の手法ではこのクリティカルパスが一番の管理ポイントとなります。

問題の解法

問題の場合、以下の経路と所要時間となります。

- ABEI=14日

- ACFI=14日

- ACGJ=16日

- ADHJ=13日

ACGJが16日と最長のため、このパス上のACGJのいずれかの作業を短縮することで期間が短縮できます。 このパス上の作業がある選択肢は【エ】だけです。

よって、【エ】が正解になります。

もっと知識を深めるための参考

-

プロジェクトタイムマネジメント

PERT図からのクリティカルパスの求め方などプロジェクトタイムマネジメントについてまとめています。

-

マネジメント系

情報処理試験対策用のサイトオリジナル教科書をテーマにマネジメント系の知識をまとめています。

平成27年春 問19 PMBOKのリスク対応戦略―情報処理試験(高度共通)

プロジェクトマネジメントにおけるリスクの対応例のうち、PMBOKのリスク対応戦略の一つである転嫁に該当するものはどれか。

【ア】あるサブプロジェクトの損失を、他のサブプロジェクトの利益で相殺する。

【イ】個人情報の漏えいが起こらないように、システムテストで使用する本番データの個人情報部分はマスキングする。

【ウ】損害の発生に備えて、損害賠償保険を掛ける。

【エ】取引先の業績が悪化して、信用に不安があるので、新規取引を止める。

出典:平成27年度 春期 ITストラテジ試験 システムアーキテクト試験 ネットワークスペシャリスト試験 情報セキュリティスペシャリスト試験 ITサービスマネージャ試験 午前Ⅰ 問題【共通】 問19

答えと解説

答え 【ウ】

PMBOKのリスクマネジメント

PMBOKのリスクマネジメントでは、 リスクの洗出しを行い、その一つ一つについて、リスクの発生頻度や影響度などを評価するリスク分析を行い、どのように対応すべきかリスク対応計画を策定します。

-

回避

発生頻度が無くなるような対策を行います。

-

転嫁

影響や責任を第三者に移す対策を行います。

-

軽減

発生頻度を減らしたり、影響度を減らしたりする対策を行います。

-

受容

対策を行わないでリスクを受容します。

選択肢の中で、転嫁に該当するものは【ウ】となります。

よって、【ウ】が正解になります。

平成27年春 問20 ITILの可用性管理―情報処理試験(高度共通)

ITILの可用性管理プロセスにおいて、ITサービスの可用性と信頼性の管理に関わるKPIとして用いるものはどれか。

【ア】サービスの中断回数

【イ】災害を想定した復旧テストの回数

【ウ】処理能力不足に起因するインシデントの数

【エ】目標を達成できなかったSLAの項目数

出典:平成27年度 春期 ITストラテジ試験 システムアーキテクト試験 ネットワークスペシャリスト試験 情報セキュリティスペシャリスト試験 ITサービスマネージャ試験 午前Ⅰ 問題【共通】 問20

答えと解説

答え 【ア】

本問は、可用性について知っていれば答えられますので、可用性についてまとめます。 ITILという単語が登場していますので先にITILについても簡単に触れておきます。

ITILとは

ITILとは、Information Technology Infrastructure Libraryの省略したいい方で、ITサービスマネジメントにおける成功事例をまとめた書籍群のことをいいます。

ITサービスの運用管理での考え方や方法論などをまとめたものです。

可用性とは

可用性とは、使いたい時にいつでも使える状態であることをいいます。

可用性のKPI

KPIは、管理する上でキーとなる指標のことです。

可用性を管理する上でキーとなる指標は、可用性を損なう状態、使用可能でない状態の発生、をあらわすものです。

つまり使えるか使えないかをあらわす指標で、問題の場合はサービスの中断回数が一番それをあらわす指標と言えます。

以上より、【ア】が正解になります。

もっと知識を深めるための参考

-

ITIL

ITILの読み方は「あいてぃる」、ITILは、IT サービスマネジメントのフレームワークで、現在、デファクトスタンダードとして世界で活用されています。 ITILとは何かの知識や参考書籍などの情報をまとめています。

-

サービスマネジメント

サービスマネジメントをテーマに、入門知識をまとめています。 サービスマネジメントの目的と考え方、サービスマネジメントシステムの確立及び改善、ITIL、代表的なSLA項目やサービスカタログなどITサービスマネジメントについてまとめています。 サービスマネジメント関連の参考書積、情報処理試験の過去問もまとめています。

-

マネジメント系

情報処理試験対策用のサイトオリジナル教科書をテーマにマネジメント系の知識をまとめています。

平成27年春 問21 インプットコントロールの監査―情報処理試験(高度共通)

インプットコントロールの監査で、エディットバリデーションチェックが正しく機能しているかどうかの検証方法として、適切なものはどれか。

【ア】許可された担当者以外はログインできないことを試行する。

【イ】実際に例外データや異常データの入力を行う。

【ウ】入力原票の承認印を確認する。

【エ】入力対象データの件数とプルーフリスト上の合計件数を照合する。

出典:平成27年度 春期 ITストラテジ試験 システムアーキテクト試験 ネットワークスペシャリスト試験 情報セキュリティスペシャリスト試験 ITサービスマネージャ試験 午前Ⅰ 問題【共通】 問21

答えと解説

答え 【イ】

エディットバリデーションチェックとは

エディットバリデーションチェックとは、入力されたデータが、想定されたデータかどうかを確認する機能のことです。

例えば、数値のみの入力を想定した年齢の入力項目で、数値以外の入力がないかチェックします。

エディットバリデーションチェックの機能を確認する場合、例のように実際に例外データや異常データの入力を行います。

以上より、【イ】が正解になります。

平成27年春 問22 システム監査―情報処理試験(高度共通)

業務データのバックアップが自動取得されている場合、日次バックアップデータが継続的に取得されているかどうかをシステム監査人が検証する手続として、適切なものはどれか。

【ア】バックアップジョブの再実施

【イ】バックアップジョブの設定内容及びジョブの実行結果ログの閲覧

【ウ】バックアップデータからのリカバリテストの実施

【エ】バックアップ媒体やバックアップ装置の観察

出典:平成27年度 春期 ITストラテジ試験 システムアーキテクト試験 ネットワークスペシャリスト試験 情報セキュリティスペシャリスト試験 ITサービスマネージャ試験 午前Ⅰ 問題【共通】 問22

答えと解説

答え 【イ】

実行されているかの確認は、実行された証拠を示すログを見るのが適当です。

ですので、業務データのバックアップが自動取得されている場合、日次バックアップデータが継続的に取得されているかどうかをシステム監査人が検証する手続として、 選択肢の中で適切なものは、バックアップジョブの設定内容及びジョブの実行結果ログの閲覧となります。

以上より、【イ】が正解になります。

もっと知識を深めるための参考

-

システム監査

システム監査とは何かをテーマにシステム監査の目的、手順、対象業務、システムの可監査性の考え方、システム監査計画、システム監査の実施、報告、品質評価の考え方、システムに関係する監査で参照する代表的な基準、法規をまとめていきます。 IPA情報処理試験の問題の解説中心ですが、CISAについての情報も触れていきます。

-

システム監査・内部統制

監査証跡やエディットバリデーションチェックとは何かなど、システム監査および内部統制の知識をまとめています。

-

マネジメント系

マネジメント系の分野のサイトオリジナル教科書です。

平成27年春 問23 投資効果の評価―情報処理試験(高度共通)

情報戦略の投資効果を評価するとき、利益額を分子に、投資額を分母にして算出するものはどれか。

【ア】EVA

【イ】IRR

【ウ】NPV

【エ】ROI

出典:平成27年度 春期 ITストラテジ試験 システムアーキテクト試験 ネットワークスペシャリスト試験 情報セキュリティスペシャリスト試験 ITサービスマネージャ試験 午前Ⅰ 問題【共通】 問23

答えと解説

答え 【エ】

問題文にある投資効果の評価、つまり投資対効果を評価するときはROIを使用します。

ROIとは

ROIとは、Return On Investmentの省略したいいかたで、投資利益率といい投資効果の評価に使用する指標です。 利益額を分子に、投資額を分母にして算出します。

以上より、【エ】が正解になります。

平成27年春 問24 エンタープライズアーキテクチャ―情報処理試験(高度共通)

エンタープライズアーキテクチャ(EA)を説明したものはどれか。

【ア】オブジェクト指向設計を支援する様々な手法を統一して標準化したものであり、クラス図などのモデル図によってシステムの分析や設計を行うための技法である。

【イ】概念データモデルを、エンティティ、リレーションシップで表現することによって、データ構造やデータ項目間の関係を明らかにするための技法である。

【ウ】各業務と情報システムを、ビジネス、データ、アプリケーション、テクノロジの四つの体系で分析し、全体最適化の観点から見直すための技法である。

【エ】企業のビジネスプロセスを、データフロー、プロセス、ファイル、データ源泉/データ吸収の四つの基本要素で抽象化して表現するための技法である。

出典:平成27年度 春期 ITストラテジ試験 システムアーキテクト試験 ネットワークスペシャリスト試験 情報セキュリティスペシャリスト試験 ITサービスマネージャ試験 午前Ⅰ 問題【共通】 問24

答えと解説

答え 【ウ】

エンタープライズアーキテクチャとは

エンタープライズアーキテクチャとは、Enterprise Architecture、省略してEAのことをいいます。 各業務と情報システムを、ビジネス、データ、アプリケーション、テクノロジの四つの体系で分析し、全体最適化の観点から見直すための技法です。

以上より、【ウ】が正解になります。

なお、【ア】はUMLの説明、【イ】はE-R図の説明、【エ】はDFDの説明になります。

もっと知識を深めるための参考

平成27年春 問25 ポートフォリオ―情報処理試験(高度共通)

IT投資ポートフォリオの目的はどれか。

【ア】IT投資を事業別、システム別、ベンダ別、品目別などに分類して、経年推移や構成比率の変化などを分析し、投資額削減の施策を検討する。

【イ】個別のIT投資案件について、情報戦略との適合性、投資額や投資効果の妥当性、投資リスクの明瞭性などの観点から投資判断を行う。

【ウ】個別プロジェクトの計画、実施、完了に応じて、IT投資の事前評価、中間評価、事後評価を一貫して行い、戦略目標に対する達成度を評価する。

【エ】投資リスクや投資価値の類似性で分類したカテゴリごとのIT投資について、企業レベルで最適な資源配分を行う。

出典:平成27年度 春期 ITストラテジ試験 システムアーキテクト試験 ネットワークスペシャリスト試験 情報セキュリティスペシャリスト試験 ITサービスマネージャ試験 午前Ⅰ 問題【共通】 問25

答えと解説

答え 【エ】

ポートフォリオとIT投資ポートフォリオ

IT投資ポートフォリオとは、金融業界の投資におけるポートフォリオの概念を転用した分析方法です。

IT投資ポートフォリオの意味

ポートフォリオは、いくつかの意味で使用される言葉ですが、投資におけるポートフォリオの意味は金融業界で使われている用語がそれに当たります。 金融商品の組み合わせのことで、特に具体的な運用商品の詳細な組み合わせを指します。 つまり、ポイントは分散投資にあります。

分散投資することにより、1つが失敗しても、他が成功すれば投資効果を得られることになります。そのため、リスクを最小限にして、利益を最大化するための手段として使われます。

IT投資ポートフォリオもこの金融業界の概念を転用したものです。

IT投資ポートフォリオの目的

IT投資ポートフォリオの目的は、投資リスクや投資価値の類似性で分類したカテゴリごとのIT投資について、企業レベルで最適な資源配分を行うことです。

「IT投資ポートフォリオの意味」のところにも記述しましたが、金融業界で使われるポートフォリオという用語は分散投資を意味します。 「分散」することにより、1つが失敗しても、他が成功すれば投資効果を得られることになります。 そのため、リスクを最小限にして、利益を最大化するための手段として使われます。 それを情報化への投資に転用したものがIT投資ポートフォリオになります。

もっと知識を広げるための参考

平成27年春 問26 コモディティ化―情報処理試験(高度共通)

コモディティ化の説明はどれか。

【ア】革新的な発明に基づいて、従来は市場に存在しなかった製品を開発し、市場に投入すること

【イ】技術革新によって、後発製品が先発製品の市場を衰退させること

【ウ】技術の成熟などによって、他社製品との差別化が価格以外の点で困難になること

【エ】市場での価格競争を避けるために、他社製品とは異なる機能をもった製品を開発し、販売すること

出典:平成27年度 春期 ITストラテジ試験 システムアーキテクト試験 ネットワークスペシャリスト試験 情報セキュリティスペシャリスト試験 ITサービスマネージャ試験 午前Ⅰ 問題【共通】 問26

答えと解説

答え 【ウ】

コモディティ化

コモディティ化とは、高付加価値商品の市場価値が低下して、一般的な商品化することです。

マルクス経済用語で、汎用品化ともいい、技術の成熟などによって、他社製品との差別化が価格以外の点で困難になることをいいます。

以上より、【ウ】が正解になります。

もっと知識を深めるための参考

平成27年春 問27 プロセスイノベーション―情報処理試験(高度共通)

プロセスイノベーションに関する記述として、適切なものはどれか。

【ア】競争を経て広く採用され、結果として事実上の標準となる。

【イ】製品の品質を向上する革新的な製造工程を開発する。

【ウ】独創的かつ高い技術を基に革新的な新製品を開発する。

【エ】半導体の製造プロセスをもっている企業に製造を委託する。

出典:平成27年度 春期 ITストラテジ試験 システムアーキテクト試験 ネットワークスペシャリスト試験 情報セキュリティスペシャリスト試験 ITサービスマネージャ試験 午前Ⅰ 問題【共通】 問27

答えと解説

答え 【イ】

イノベーションとは

イノベーションは技術革新のことをさします。

著名な経済学者シュンペーターのイノベーションの定義が有名です。

シュンペーターは以下の5つのフェーズを包括してイノベーションとよびました。

- 新製品の算出

- 新生産手段の導入

- 新市場の開拓

- 原材料・半製品の新しい獲得源

- 新しい組織の達成

プロセスイノベーション

プロセスイノベーションとは、イノベーションのうち、生産技術面のイノベーションのことで、業務の過程・工程をこれまでの延長上にはない革新的、画期的な仕組みに改めることをいいます。

つまり、既存のものを新しい方法で生産することをいいます。たとえば、「製品の品質を向上する革新的な製造工程を開発する」がプロセスイノベーションの例となります。

以上より、【イ】が正解になります。

もっと知識を深めるための参考

平成27年春 問28 EDI―情報処理試験(高度共通)

EDIを実施するための情報表現規約で規定されるべきものはどれか。

【ア】企業間取引の契約内容

【イ】システムの運用時間

【ウ】伝送制御手順

【エ】メッセージの形式

出典:平成27年度 春期 ITストラテジ試験 システムアーキテクト試験 ネットワークスペシャリスト試験 情報セキュリティスペシャリスト試験 ITサービスマネージャ試験 午前Ⅰ 問題【共通】 問28

答えと解説

答え 【エ】

EDIとは

EDIとは、Electronic Data Interchangeの省略したいい方で、電子情報交換と訳されることばです。

各種伝票や帳票、管理資料など企業間取引のためのデータの受け渡しのことをいいます。

EDIの規約

EDIを普及するための規約が、以下のように標準化されています。

| レベル | 規約 | 内容 |

|---|---|---|

| 1 | 情報伝達規約 | ネットワーク回線の種類や伝送手順などに関する取り決め |

| 2 | 情報表現規約 | 標準メッセージなど、対象となる情報データをお互いのコンピュータで理解できるようにするための取り決め |

| 3 | 業務運用規約 | 業務やシステムの運用に関する取り決め |

| 4 | 取引基本規約 | EDIにおける取引の法的有効性を確立するための契約書 |

以上より、【エ】が正解になります。

平成27年春 問29 検査手法―情報処理試験(高度共通)

横軸にロットの不良率、縦軸にロットの合格率をとり、抜取検査でのロットの品質とその合格率の関係を表したものはどれか。

【ア】OC曲線

【イ】バスタブ曲線

【ウ】ポアソン分布

【エ】ワイブル分布

出典:平成27年度 春期 ITストラテジ試験 システムアーキテクト試験 ネットワークスペシャリスト試験 情報セキュリティスペシャリスト試験 ITサービスマネージャ試験 午前Ⅰ 問題【共通】 問29

答えと解説

答え 【ア】

OC曲線

OC曲線とは、抜き取り検査で、ロットの品質とその合格の確率との関係を示す曲線です。 OCはOperating Characteristicの略で、検査特性曲線とも呼ばれます。 抜取り検査において、ある不良率のロットがどれだけの確率で合格するかを知ることに利用できます。

抜取検査方式が決まれば、それに対応して曲線が決まります。 OC曲線を検討することで、その抜取検査方式の持つ検査の厳しさを把握することができます。

通常、横軸にロットの不良率を、縦軸に合格率を目盛ります。 例えば、横軸にロットの不良率、縦軸にロットの合格率をとり、抜取検査でのロットの品質とその合格率の関係を表します。

もっと知識を深めるための参考

平成27年春 問30 著作権の帰属―情報処理試験(高度共通)

A社は顧客管理システムの開発を、情報システム子会社であるB社に委託し、B社は要件定義を行った上で、設計・プログラミング・テストまでを協力会社であるC社に委託した。 C社ではD社員にその作業を担当させた。このとき、開発したプログラムの著作権はどこに帰属するか。 ここで、関係者の間には、著作権の帰属に関する特段の取決めはないものとする。

【ア】A社

【イ】B社

【ウ】C社

【エ】D社員

出典:平成27年度 春期 ITストラテジ試験 システムアーキテクト試験 ネットワークスペシャリスト試験 情報セキュリティスペシャリスト試験 ITサービスマネージャ試験 午前Ⅰ 問題【共通】 問30

答えと解説

答え 【ウ】

著作権は実際に作成した会社に帰属する

ソフトウェアやドキュメントなどの著作物の著作権は、著作物を捜索した者に帰属すると著作権法で定められています。

また、職務上作成する著作物の著作権は法人に帰属すると著作権法で定められています。

つまり、この例の場合、委託したA社でもなく、要件定義したB社でもなく、作成したD社員でもなく、設計・プログラミング・テストの委託を受けたC社の著作物となります。

以上より、【ウ】が正解になります。

もっと知識を深めるための参考

更新履歴

- 2018年06月09日 答えと解説の表示操作を変更したしました。