平成30年秋の情報セキュリティマネジメント試験―公開問題と解説

トップ 各試験用の問題と解説

各試験用の問題と解説 情報セキュリティマネジメント

情報セキュリティマネジメント 平成30年秋の情報セキュリティマネジメント試験

平成30年秋の情報セキュリティマネジメント試験

平成30年秋の情報セキュリティマネジメント試験 午前の過去問と解説を掲載しています。

ご利用について

このページを表示した場合、答えと解説が、表示される設定になっています。 ページ全体の答えと解説の表示、非表示は以下で、個別は各問題のところのリンクで切り替えてください。

目次

このページの目次です。

- 問01 JPCERT/CCが作成したもの

- 問02 トップマネジメント

- 問13 ゼロデイ攻撃

- 問14 ボットネット

- 問15 マルウェア Wanna Cryptor(WannaCry)

- 問16 脆弱性関連の用語

- 問21 APTの説明

- 問22 TLS通信

- 問23 EDoS攻撃

- 問24 秘匿する技術

- 問25 ディジタル署名を施す目的

- 問26 暗号方式

- 問28 共通脆弱性評価システム(CVSS)の特徴

- 問29 SSHの説明

- 問30 WAF

- 問31 サイバーセキュリティ戦略本部

- 問32 不正アクセス禁止法

- 問33 電子署名法

- 問34 Webページの著作権

- 問35 ボリュームライセンス契約

- 問43 WBSを使用する目的

- 問44 フェールセーフ

- 問46 ポート番号

- 問47 データサイエンティストの主要な役割

- 問48 ディジタルディバイド

- 問50 リーダシップ

平成30年秋 問01 JPCERT/CCが作成したもの―情報セキュリティマネジメント試験 午前

組織的なインシデント対応体制の構築や運用を支援する目的でJPCERT/CCが作成したものはどれか。

【ア】CSIRTマテリアル

【イ】ISMSユーザーズガイド

【ウ】証拠保全ガイドライン

【エ】組織における内部不正防止ガイドライン

出典:平成30年度 秋期 情報セキュリティマネジメント試験 午前 問題 問1

答えと解説

答え 【ア】

CSIRTマテリアル

CSIRTマテリアルは、組織的なインシデント対応体制の構築や運用を支援する目的でJPCERT/CCが作成したものです。

もっと知識を深めるための参考

-

情報セキュリティ組織・機関

不正アクセスによる被害受付の対応、再発防止のための提言、セキュリティに関する啓発活動などを行うセキュリティ機関があります。 jvn、cryptrec暗号リスト、サイバー情報共有イニシアティブなど情報セキュリティ組織・機関についてまとめています。

-

情報セキュリティ

情報セキュリティとは何か、情報セキュリティのテキストコンテンツをテーマに知識をまとめています。またIPAの情報処理試験の情報セキュリティ関連の問題も解説しています。

-

テクノロジ系

情報処理試験対策用のサイトオリジナル教科書をテーマにテクノロジ系の知識をまとめています。

平成30年秋 問02 トップマネジメント―情報セキュリティマネジメント試験 午前

JIS Q 27000:2014(情報セキュリティマネジメントシステム―用語)における、 トップマネジメントに関する記述として、適切なものはどれか。

【ア】ISMS適用範囲から独立した立場であることが求められる。

【イ】企業の場合、ISMS適用範囲にかかわらず代表取締役でなければならない。

【ウ】情報システム部門の長でなければならない。

【エ】組織を指揮し、管理する人々の集まりとして複数名で構成されていてもよい。

出典:平成30年度 秋期 情報セキュリティマネジメント試験 午前 問題 問2

答えと解説

答え 【エ】

トップマネジメント

JIS Q 27000:2014(情報セキュリティマネジメントシステム―用語)における、 トップマネジメントは、組織を指揮し、管理する人々の集まりとして複数名で構成されていてもよいです。

もっと知識を深めるための参考

-

情報セキュリティマネジメントシステム(ISMS)

ISMSは、組織体における情報セキュリティ管理の水準を高め、維持し、改善していく仕組みです。 ISMSの読み方や基本方針など、ISMSとはどのようなものかまとめています。

-

情報セキュリティ

情報セキュリティとは何か、情報セキュリティのテキストコンテンツをテーマに知識をまとめています。またIPAの情報処理試験の情報セキュリティ関連の問題も解説しています。

-

テクノロジ系

情報処理試験対策用のサイトオリジナル教科書をテーマにテクノロジ系の知識をまとめています。

平成30年秋 問13 ゼロデイ攻撃―情報セキュリティマネジメント試験 午前

ゼロデイ攻撃の特徴はどれか。

【ア】脆弱性に対してセキュリティパッチが提供される前に当該脆弱性を悪用して攻撃する。

【イ】特定のWebサイトに対し、日時を決めて、複数台のPCから同時に攻撃する。

【ウ】特定のターゲットに対し、フィッシングメールを送信して不正サイトに誘導する。

【エ】不正中継が可能なメールサーバを見つけて、それを踏み台にチェーンメールを大量に送信する。

出典:平成30年度 秋期 情報セキュリティマネジメント試験 午前 問題 問13

答えと解説

答え 【ア】

ゼロデイ攻撃

ソフトウェアの脆弱性への対策が公開される前に、脆弱性を悪用する攻撃のことをゼロデイ攻撃といいます。 脆弱性に対してセキュリティパッチが提供される前に当該脆弱性を悪用して攻撃します。

もっと知識を深めるための参考

平成30年秋 問14 ボットネット―情報セキュリティマネジメント試験 午前

ボットネットにおけるC&Cサーバの役割として、適切なものはどれか。

【ア】Webサイトのコンテンツをキャッシュし、本来のサーバに代わってコンテンツを利用することによって、 ネットワークやサーバの負荷を軽減する。

【イ】外部からインターネットを経由して社内ネットワークにアクセスする際に、 CHAPなどのプロトコルを用いることによって、利用者認証時のパスワードの盗聴を防止する。

【ウ】外部からインターネットを経由して社内ネットワークにアクセスする際に、 チャレンジレスポンス方式を採用したワンタイムパスワードを用いることによって、 利用者認証時のパスワードの盗聴を防止する。

【エ】侵入して乗っ取ったコンピュータに対して、 他のコンピュータへの攻撃などの不正な操作をするよう、 外部から命令を出したり応答を受け取ったりする。

出典:平成30年度 秋期 情報セキュリティマネジメント試験 午前 問題 問14

答えと解説

答え 【エ】

ボットネットにおけるC&Cサーバの役割

ボットネットにおけるC&Cサーバは、侵入して乗っ取ったコンピュータに対して、 他のコンピュータへの攻撃などの不正な操作をするよう、外部から命令を出したり応答を受け取ったりします。

もっと知識を深めるための参考

-

ボット

ボットの意味やボットによる買い占め、ボットネットでのC&Cサーバの役割などボットとは何か解説しています。

-

マルウェア・不正プログラム

マルウェア・不正プログラムとはどのようなものかをテーマに、マルウェアの挙動やランサムウェア、ボット、mirai、pentyaなどの種類についてまとめています。

-

脅威

情報セキュリティを考えるうえで、まずは、どのような脅威があるか理解しておく必要があります。 脅威の種類、マルウェアとコンピュータウイルスの種類を見ていきます。 またPCやスマホの感染時の駆除方法も補足していきます。

-

情報セキュリティ

情報セキュリティとは何か、情報セキュリティのテキストコンテンツをテーマに知識をまとめています。またIPAの情報処理試験の情報セキュリティ関連の問題も解説しています。

-

テクノロジ系

情報処理試験対策用のサイトオリジナル教科書をテーマにテクノロジ系の知識をまとめています。

平成30年秋 問15 マルウェア Wanna Cryptor(WannaCry)―情報セキュリティマネジメント試験 午前

マルウェア Wanna Cryptor(WannaCry)に関する記述として、適切なものはどれか。

【ア】SMBv1の脆弱性を悪用するなどして感染し、 PC内のデータを暗号化してデータの復号のための金銭を要求したり、他のPCに感染を拡大したりする。

【イ】ファイル共有など複数の感染経路を使って大量のPCに感染を拡大し、 さらにPC内の電子メールアドレスを収集しながらインターネット経由で感染を拡大する。

【ウ】ランダムにIPアドレスを選んでデータベースの脆弱性を悪用した攻撃を行うことによって 多数のPCに感染を拡大し、ネットワークトラフィックを増大させる。

【エ】利用者が電子メールに添付されたVBScriptファイルを実行すると感染し、 PC内のパスワードを攻撃者のWebサイトへ送信したり、マルウェア付きの電磁メールを 他者へばらまいたりする。

出典:平成30年度 秋期 情報セキュリティマネジメント試験 午前 問題 問15

答えと解説

答え 【ア】

Wanna Cryptor(WannaCry)

Wanna Cryptor(WannaCry)は、SMBv1の脆弱性を悪用するなどして感染し、 PC内のデータを暗号化してデータの復号のための金銭を要求したり、他のPCに感染を拡大したりするマルウェア(ワーム型ランサムウェア)です。

もっと知識を深めるための参考

-

ランサムウェア

ランサムウェアとは、PC内のファイルを暗号化して使用不能にし、復号するためのキーと引換えに金品を要求するソフトウェアです。 Wannacry(読み方:ワナクライ)など、ランサムウェアとはどのようなものかわかりやすく解説をまとめています。

-

マルウェア・不正プログラム

マルウェア・不正プログラムとはどのようなものかをテーマに、マルウェアの挙動やランサムウェア、ボット、mirai、pentyaなどの種類についてまとめています。

-

脅威

情報セキュリティを考えるうえで、まずは、どのような脅威があるか理解しておく必要があります。 脅威の種類、マルウェアとコンピュータウイルスの種類を見ていきます。 またPCやスマホの感染時の駆除方法も補足していきます。

-

セキュリティ

情報セキュリティとは何か、情報セキュリティのテキストコンテンツをテーマに知識をまとめています。またIPAの情報処理試験の情報セキュリティ関連の問題も解説しています。

-

テクノロジ系

情報処理試験対策用のサイトオリジナル教科書をテーマにテクノロジ系の知識をまとめています。

平成30年秋 問16 脆弱性関連の用語―情報セキュリティマネジメント試験 午前

業務への利用には、会社の情報システム部門の許可が本来は必要であるのに、 その許可を得ずに勝手に利用されるデバイスやクラウドサービス、 ソフトウェアを指す用語はどれか。

【ア】シャドーIT

【イ】ソーシャルエンジニアリング

【ウ】ダークネット

【エ】バックドア

出典:平成30年度 秋期 情報セキュリティマネジメント試験 午前 問題 問16

答えと解説

答え 【ア】

シャドーIT

シャドーITは、業務への利用には、会社の情報システム部門の許可が本来は必要であるのに、 その許可を得ずに勝手に利用されるデバイスやクラウドサービス、 ソフトウェアを指す用語です。

もっと知識を深めるための参考

平成30年秋 問21 APTの説明―情報セキュリティマネジメント試験 午前

APTの説明はどれか。

【ア】攻撃者がDoS攻撃及びDDoS攻撃を繰り返し、長期間にわたり特定組織の業務を妨害すること

【イ】攻撃者が興味本位で場当たり的に、公開されている攻撃ツールや脆弱性検査ツールを 悪用した攻撃を繰り返すこと

【ウ】攻撃者が特定の目的をもち、標的となる組織の防御策に応じて複数の攻撃方法を組み合わせ、 気づかれないよう執拗に攻撃を繰り返すこと

【エ】攻撃者が不特定多数への感染を目的として、 複数の攻撃方法を組み合わせたマルウェアを継続的にばらまくこと

出典:平成30年度 秋期 情報セキュリティマネジメント試験 午前 問題 問21

答えと解説

答え 【ウ】

APT

APTは、攻撃者が特定の目的をもち、標的となる組織の防御策に応じて複数の攻撃方法を組み合わせ、 気づかれないよう執拗に攻撃を繰り返す攻撃です。

もっと知識を深めるための参考

-

標的型攻撃

標的型攻撃とは、特定の組織や団体などをターゲットとして、その取引先や関係者、公的機関などをだましてマルウェアや不正なリンクが埋め込まれたメールを送信することで相手をだまし、情報を盗もうとする攻撃です。

-

攻撃手法

情報システムへの外部からの不正な行為や手法など、サイバー攻撃の種類と対策知識をまとめています。 またサイバー攻撃の被害額、被害件数、被害事例をまとめた公共機関の資料のリンクもまとめています。

-

情報セキュリティ

情報セキュリティとは何か、情報セキュリティのテキストコンテンツをテーマに知識をまとめています。またIPAの情報処理試験の情報セキュリティ関連の問題も解説しています。

-

テクノロジ系

情報処理試験対策用のサイトオリジナル教科書をテーマにテクノロジ系の知識をまとめています。

平成30年秋 問22 TLS通信―情報セキュリティマネジメント試験 午前

A社のWebサーバは、サーバ証明書を使ってTLS通信を行っている。 PCからA社のWebサーバへのTLSを用いたアクセスにおいて、 該当PCがサーバ証明書を入手した後に、認証局の公開鍵を利用して行う動作はどれか。

【ア】暗号化通信に利用する共通鍵を、認証局の公開鍵を使って復号する。

【イ】暗号化通信に利用する共通鍵を生成し、認証局の公開鍵を使って暗号化する。

【ウ】サーバ証明書の正当性を、認証局の公開鍵を使って検証する。

【エ】利用者が入力して送付する秘匿データを、認証局の公開鍵を使って暗号化する。

出典:平成30年度 秋期 情報セキュリティマネジメント試験 午前 問題 問22

答えと解説

答え 【ウ】

TLSの手順

PCからWebサーバへのTLSを用いたアクセスにおいて、 該当PCがサーバ証明書を入手した後に、認証局の公開鍵を利用してサーバ証明書の正当性を、認証局の公開鍵を使って検証します。

もっと知識を深めるための参考

平成30年秋 問23 EDoS攻撃―情報セキュリティマネジメント試験 午前

従量課金制のクラウドサービスにおける EDoS(Economic Denial of Service、又はEconomic Denial of Sustainability)攻撃の説明はどれか。

【ア】カード情報の取得を目的に、金融機関が利用しているクラウドサービスに侵入する攻撃

【イ】課金回避を目的に、同じハードウェア上に攻撃された別の仮想マシンに侵入し、 課金機能を利用不可にする攻撃

【ウ】クラウドサービス利用者の経済的な損失を目的に、リソースを大量消費させる攻撃

【エ】パスワード解析を目的に、クラウドサービス環境のリソースを悪用する攻撃

出典:平成30年度 秋期 情報セキュリティマネジメント試験 午前 問題 問23

答えと解説

答え 【ウ】

EDoS攻撃

EDoS(Economic Denial of Service、又はEconomic Denial of Sustainability)攻撃は、 クラウドサービス利用者の経済的な損失を目的に、リソースを大量消費させる攻撃です。

もっと知識を深めるための参考

-

DoS攻撃

DRDoSなど攻撃の種類とそれぞれの対策についての情報など、サイバー攻撃の種類の一つDoS攻撃についての情報をまとめています。

-

攻撃手法

情報システムへの外部からの不正な行為や手法など、サイバー攻撃の種類と対策知識をまとめています。 またサイバー攻撃の被害額、被害件数、被害事例をまとめた公共機関の資料のリンクもまとめています。

-

情報セキュリティ

情報セキュリティとは何か、情報セキュリティのテキストコンテンツをテーマに知識をまとめています。またIPAの情報処理試験の情報セキュリティ関連の問題も解説しています。

-

テクノロジ系

情報処理試験対策用のサイトオリジナル教科書をテーマにテクノロジ系の知識をまとめています。

平成30年秋 問24 秘匿する技術―情報セキュリティマネジメント試験 午前

伝えたいメッセージを画像データなどのコンテンツに埋め込み、 埋め込んだメッセージの存在を秘匿する技術はどれか。

【ア】CAPCHA

【イ】クリックジャッキング

【ウ】ステガノグラフィ

【エ】ストレッチング

出典:平成30年度 秋期 情報セキュリティマネジメント試験 午前 問題 問24

答えと解説

答え 【ウ】

ステガノグラフィ

ステガノグラフィは、伝えたいメッセージを画像データなどのコンテンツに埋め込み、 埋め込んだメッセージの存在を秘匿する技術です。

もっと知識を深めるための参考

-

情報セキュリティ対策

情報セキュリティ対策(英語でInformation security measures)は、人的、技術的、物理的セキュリティの側面から対策が必要です。 ビヘイビア検出ソフトも含め、各種セキュリティ対策の概要を把握する一覧としてまとめています。

-

情報セキュリティ

情報セキュリティとは何か、情報セキュリティのテキストコンテンツをテーマに知識をまとめています。またIPAの情報処理試験の情報セキュリティ関連の問題も解説しています。

-

テクノロジ系

情報処理試験対策用のサイトオリジナル教科書をテーマにテクノロジ系の知識をまとめています。

平成30年秋 問25 ディジタル署名を施す目的―情報セキュリティマネジメント試験 午前

アプリケーションソフトウェアにディジタル署名を施す目的はどれか。

【ア】アプリケーションソフトウェアの改ざんを利用者が検知できるようにする。

【イ】アプリケーションソフトウェアの使用を特定の利用者に制限する。

【ウ】アプリケーションソフトウェアの著作権が作成者にあることを証明する。

【エ】アプリケーションソフトウェアの利用者による修正や改変を不可能にする。

出典:平成30年度 秋期 情報セキュリティマネジメント試験 午前 問題 問25

答えと解説

答え 【ウ】

デジタル署名の目的

デジタル署名の目的は、次の2つがあります。

- 受信者がメッセージの発信者を確認すること

- 署名が行われた後で、メッセージが改ざんされていないか確認すること

もっと知識を深めるための参考

平成30年秋 問26 暗号方式―情報セキュリティマネジメント試験 午前

データベースで管理されるデータの暗号化に用いることができ、かつ、 暗号化と復号とで同じ鍵を使用する暗号方式はどれか。

【ア】AES

【イ】PKI

【ウ】RSA

【エ】SHA-256

出典:平成30年度 秋期 情報セキュリティマネジメント試験 午前 問題 問26

答えと解説

答え 【ウ】

AES

AESとは、Advanced Encryption Standardの略、共通鍵暗号方式の1つでブロック暗号方式です。 DESの後継となる米国政府の標準暗号方式です。 ブロック長は128ビットで、使用する鍵の長さは128/192/256ビットの中から選択できます。

データベースで管理されるデータの暗号化に用いることができ、 共通鍵暗号方式なので暗号化と復号とで同じ鍵を使用する暗号方式です。

もっと知識を深めるための参考

-

共通鍵暗号方式

共通鍵暗号方式とは、英語でCommon key cryptosystem。暗号化と復号に同じ鍵を用いる方法です。 共通鍵暗号方式の特徴と、ブロック暗号のDES、AES、ストリーム暗号のKCipher-2などの代表的な暗号の例についてまとめています。

-

暗号技術

脅威を防止するために用いられる暗号技術の活用、暗号化の種類、代表的な暗号方式の仕組み、特徴など、暗号技術についてまとめています。

-

情報セキュリティ

情報セキュリティとは何か、情報セキュリティのテキストコンテンツをテーマに知識をまとめています。またIPAの情報処理試験の情報セキュリティ関連の問題も解説しています。

-

テクノロジ系

情報処理試験対策用のサイトオリジナル教科書をテーマにテクノロジ系の知識をまとめています。

平成30年秋 問28 共通脆弱性評価システム(CVSS)の特徴―情報セキュリティマネジメント試験 午前

共通脆弱性評価システム(CVSS)の特徴として、適切なものはどれか。

【ア】CVSS v2とCVSS v3は、脆弱性の深刻度の算出方法が同じであり、 どちらのバージョンで算出しても同じ値になる。

【イ】情報システムの脆弱性の深刻度に対するオープンで汎用的な評価手法であり、 特定ベンダに依存しない評価方法を提供する。

【ウ】脆弱性の深刻度を0から100の数値で表す。

【エ】脆弱性を評価する基準は、現状評価基準と環境評価基準の二つがある。

出典:平成30年度 秋期 情報セキュリティマネジメント試験 午前 問題 問28

答えと解説

答え 【ウ】

CVSSの特徴

CVSSの特徴は、情報システムの脆弱性の深刻度に対するオープンで汎用的な評価手法であり、 特定ベンダに依存しない評価方法を提供する点です。

もっと知識を深めるための参考

平成30年秋 問29 SSHの説明―情報セキュリティマネジメント試験 午前

SSHの説明はどれか。

【ア】MIMEを拡張した電子メールの暗号化とディジタル署名に関する標準

【イ】オンラインショッピングで安全にクレジットカード決済を行うための仕様

【ウ】共通鍵暗号技術と公開鍵暗号技術を併用した電子メールの暗号化、複合の機能

【エ】リモートログインやリモートファイルコピーのセキュリティを強化したプロトコル、 及びそのプロトコルを実装したコマンド

出典:平成30年度 秋期 情報セキュリティマネジメント試験 午前 問題 問29

答えと解説

答え 【エ】

SSH

SSHはリモートログインやリモートファイルコピーのセキュリティを強化したプロトコル、 及びそのプロトコルを実装したコマンドです。

もっと知識を深めるための参考

平成30年秋 問30 WAF―情報セキュリティマネジメント試験 午前

WAF(Web Application Firewall)におけるブラックリスト又はホワイトリストに関する記述のうち、 適切なものはどれか。

【ア】ブラックリストは、脆弱性があるWebサイトのIPアドレスを登録したものであり、 該当するIPアドレスからの通信を遮断する。

【イ】ブラックリストは、問題がある通信データパターンを定義したものであり、 該当する通信を遮断する。

【ウ】ホワイトリストは、暗号化された通信データをどのように復号するかを定義したものであり、 復号鍵が登録されていないデータを遮断する。

【エ】ホワイトリストは、脆弱性がないWebサイトのFQDNを登録したものであり、 登録がないWebサイトへの通信を遮断する。

出典:平成30年度 秋期 情報セキュリティマネジメント試験 午前 問題 問30

答えと解説

答え 【イ】

WAFにおけるブラックリスト

WAFにおけるブラックリストは、問題がある通信データパターンを定義したものであり、 該当する通信を遮断します。

もっと知識を深めるための参考

-

WAF

WAFとは、読み方は「ワフ」、Web Application Firewallの略で、 Webサイトに対するアクセス内容を監視し、攻撃とみなされるパターンを検知したときに該当アクセスを遮断する製品です。 FWとの違い、防げない攻撃などまとめています。

-

情報セキュリティ対策

情報セキュリティ対策(英語でInformation security measures)は、人的、技術的、物理的セキュリティの側面から対策が必要です。 ビヘイビア検出ソフトも含め、各種セキュリティ対策の概要を把握する一覧としてまとめています。

-

情報セキュリティ

情報セキュリティとは何か、情報セキュリティのテキストコンテンツをテーマに知識をまとめています。またIPAの情報処理試験の情報セキュリティ関連の問題も解説しています。

-

テクノロジ系

情報処理試験対策用のサイトオリジナル教科書をテーマにテクノロジ系の知識をまとめています。

平成30年秋 問31 サイバーセキュリティ戦略本部―情報セキュリティマネジメント試験 午前

サイバーセキュリティ基本法において定められたサイバーセキュリティ戦略本部は、 どの機関に置かれているか。

【ア】経済産業省

【イ】国家安全保障会議

【ウ】国会

【エ】内閣

出典:平成30年度 秋期 情報セキュリティマネジメント試験 午前 問題 問31

答えと解説

答え 【エ】

サイバーセキュリティ戦略本部

サイバーセキュリティ基本法において定められたサイバーセキュリティ戦略本部は内閣に置かれています。

もっと知識を深めるための参考

-

情報セキュリティ組織・機関

不正アクセスによる被害受付の対応、再発防止のための提言、セキュリティに関する啓発活動などを行うセキュリティ機関があります。 jvn、cryptrec暗号リスト、サイバー情報共有イニシアティブなど情報セキュリティ組織・機関についてまとめています。

-

情報セキュリティ

情報セキュリティとは何か、情報セキュリティのテキストコンテンツをテーマに知識をまとめています。またIPAの情報処理試験の情報セキュリティ関連の問題も解説しています。

-

テクノロジ系

情報処理試験対策用のサイトオリジナル教科書をテーマにテクノロジ系の知識をまとめています。

平成30年秋 問32 不正アクセス禁止法―情報セキュリティマネジメント試験 午前

不正アクセス禁止法で規定されている、 “不正アクセス行為を助長する行為の禁止”規定によって規制される行為はどれか。

【ア】正当な理由なく他人の利用者IDとパスワードを第三者に提供する。

【イ】他人の利用者IDとパスワードを不正に入手する目的でフィッシングサイトを開設する。

【ウ】不正アクセスを目的とし、他人の利用者IDとパスワードを不正に入手する。

【エ】不正アクセスを目的とし、不正に入手した他人の利用者IDとパスワードをPCに保管する。

出典:平成30年度 秋期 情報セキュリティマネジメント試験 午前 問題 問32

答えと解説

答え 【エ】

“不正アクセス行為を助長する行為の禁止”規定によって規制される行為

不正アクセス禁止法における“不正アクセス行為を助長する行為の禁止”規定によって規制される行為は、 正当な理由なく他人の利用者IDとパスワードを第三者に提供する行為です。

もっと知識を深めるための参考

平成30年秋 問33 電子署名法―情報セキュリティマネジメント試験 午前

電子署名法に関する記述のうち、適切なものはどれか。

【ア】電子署名には、電磁的記録ではなく、かつ、コンピュータで処理できないものも含まれる。

【イ】電子署名には、民事訴訟法における押印と同様の効果が認められる。

【ウ】電子署名の認証業務を行うことができるのは、政府が運営する認証局に限られる。

【エ】電子署名は共通鍵暗号技術によるものに限られる。

出典:平成30年度 秋期 情報セキュリティマネジメント試験 午前 問題 問33

答えと解説

答え 【イ】

電子署名法

電子署名には民事訴訟法における押印と同様の効果が認められます。

もっと知識を深めるための参考

平成30年秋 問34 Webページの著作権―情報セキュリティマネジメント試験 午前

Webページの著作権に関する記述のうち、適切なものはどれか。

【ア】営利目的ではなく趣味として、個人が開設し、公開しているWebページに他人の著作物を 無断掲載しても、私的使用であるから著作権の侵害にならない。

【イ】作成したプログラムをインターネット上でフリーウェアとして公開した場合は、 公開されたプログラムは、著作権法でほごされない。

【ウ】使用期間中のシェアウェアを使用して作成したデータを、 使用期間終了後もWebページに掲載することは、著作権の侵害になる。

【エ】特定の分野ごとにWebページのURLを収集し、 独自の解釈を付けたリンク集は、著作権法で保護されえる。

出典:平成30年度 秋期 情報セキュリティマネジメント試験 午前 問題 問34

答えと解説

答え 【エ】

Webページの著作権

特定の分野ごとにWebページのURLを収集し、 独自の解釈を付けたリンク集は、著作権法で保護されえます。

もっと知識を深めるための参考

平成30年秋 問35 ボリュームライセンス契約―情報セキュリティマネジメント試験 午前

ボリュームライセンス契約の説明はどれか。

【ア】企業などソフトウェアの大量購入者向けに、 インストールできる台数をあらかじめ取り決め、マスタが提供される契約

【イ】使用場所を限定した契約であり、 特定の施設の中であれば台数や人数に制限なく使用が許される契約

【ウ】ソフトウェアをインターネットからダウンロードしたとき画面に表示される 契約内容に同意するを選択することによって、使用が許される契約

【エ】標準の使用許諾条件を定め、その範囲で一定量のパッケージの包装を解いたときに、 権利者と購入者との間に使用許諾契約が自動的に成立したとみなす契約

出典:平成30年度 秋期 情報セキュリティマネジメント試験 午前 問題 問35

答えと解説

答え 【ア】

ボリュームライセンス契約

ボリュームライセンス契約は、企業などソフトウェアの大量購入者向けに、 インストールできる台数をあらかじめ取り決め、マスタが提供される契約です。

もっと知識を深めるための参考

-

企業間の取引にかかわる契約

使用許諾契約、請負契約や双務契約など 企業間の取引にかかわる契約についてまとめています。

-

法務

ITの法務をテーマにサイバーセキュリティ基本法などITの法律、ガイドライン、標準化一覧情報をまとめています。

-

ストラテジ系

ストラテジ系の分野のサイトオリジナル教科書です。ストラテジ系の各分野の解説と情報処理の過去問をマッピングしています。

平成30年秋 問43 WBSを使用する目的―情報セキュリティマネジメント試験 午前

ソフトウェア開発プロジェクトにおいて、 WBS(Work Breakdown Structure)を使用する目的として、適切なものはどれか。

【ア】開発の期間と費用がトレードオフの関係にある場合に、総費用の最適化を図る。

【イ】作業の順序関係を明確にして、重点管理すべきクリティカルパスを把握する。

【ウ】作業の日程を横棒(バー)で表して、作業の開始時点や終了時点、現時点の進捗を明確にする。

【エ】作業を階層的に詳細化して、管理可能な大きさに細分化する。

出典:平成30年度 秋期 情報セキュリティマネジメント試験 午前 問題 問43

答えと解説

答え 【エ】

WBSの使用目的

ソフトウェア開発プロジェクトにおいて、 WBS(Work Breakdown Structure)を使用する目的は、 作業を階層的に詳細化して、管理可能な大きさに細分化することです。

もっと知識を深めるための参考

-

プロジェクトスコープマネジメント

ITにおけるWBSとは何かなど、プロジェクトスコープマネジメントについてまとめています。

-

マネジメント系

情報処理試験対策用のサイトオリジナル教科書をテーマにマネジメント系の知識をまとめています。

平成30年秋 問44 フェールセーフ―情報セキュリティマネジメント試験 午前

信頼性設計に関する記述のうち、フェールセーフの説明はどれか。

【ア】故障が発生した場合、一部のサービスレベルを低下させても、 システムを縮退して運転を継続する設計のこと

【イ】システムに冗長な構成を組み入れ、故障が発生した場合、 自動的に待機系に切り替えて運転を継続する設計のこと

【ウ】システムの一部が故障しても、危険が生じないような構造や仕組みを導入する設計のこと

【エ】人間が誤った操作や取扱いができないような構造や仕組みを、システムに対して考慮する設計のこと

出典:平成30年度 秋期 情報セキュリティマネジメント試験 午前 問題 問44

答えと解説

答え 【ウ】

フェールセーフ

フェールセーフとは、英語でfail safeといい、 システムの一部が故障しても、危険が生じないような構造や仕組みを導入する設計のこといいます。 機械やシステムが壊れたり、故障したりしても機械やシステムの振る舞いが人間に害を及ぼさないように(設計・作成)します。

たとえば、異常動作の信号を検知したときは、自動的に停止するなど、コンピュータシステムに障害が発生したとき、被害を最小限に食い止めて安全を保つ機能で、あらかじめ設定した、より安全な状態の方へシステムをダウンさせる対策をとります。 このようにフェールセーフは、故障や誤動作が発生した場合、その被害を最低限に抑え、ほかの正常な部分に影響が及ばぬよう、あらかじめ定められた安全側に働くようにして危機を回避し、全体として安全を保つようにします。

もっと知識を深めるための参考

平成30年秋 問46 ポート番号―情報セキュリティマネジメント試験 午前

TCP/IPネットワークのトランスポート層におけるポート番号の説明として、 適切なものはどれか。

【ア】LANにおいてNIC(ネットワークインタフェースカード)を識別する情報

【イ】TCP/IPネットワークにおいてホストを識別する情報

【ウ】TCPやUDPにおいてアプリケーションを識別する情報

【エ】レイヤ2スイッチのポートを識別する情報

出典:平成30年度 秋期 情報セキュリティマネジメント試験 午前 問題 問46

答えと解説

答え 【ウ】

ポート番号

ポート番号は、TCPやUDPにおいてアプリケーションを識別する情報です。

もっと知識を深めるための参考

-

トランスポート層のプロトコル

TCPとUDPの役割、機能、使い分けなどトランスポート層のプロトコルについてまとめています。

-

ネットワーク

通信プロトコル、osi基本参照モデル7階層の覚え方などネットワーク関連の知識をまとめています。

-

テクノロジ系

情報処理試験対策用のサイトオリジナル教科書をテーマにテクノロジ系の知識をまとめています。

平成30年秋 問47 データサイエンティストの主要な役割―情報セキュリティマネジメント試験 午前

データサイエンティストの主要な役割はどれか。

【ア】監査対象から独立的かつ客観的立場のシステム監査の専門化として情報システムを 総合的に点検及び評価し、組織体の長に助言及び勧告するとともにフォローアップする。

【イ】情報科学についての知識を有し、ビジネス課題を解決するためにビッグデータを 意味ある形で使えるように分析システムを実装・運用し、課題の解決を支援する。

【ウ】多数のコンピュータをスイッチやルータなどのネットワーク機器に接続し、 コンピュータ間でデータを高速に受信するネットワークシステムを構築する。

【エ】プロジェクトを企画・実行する上で、予算管理、進捗管理、人員配置やモチベーション管理、 品質コントロールなどについて重要な決定権をもち、プロジェクトにおける総合的な責任を負う。

出典:平成30年度 秋期 情報セキュリティマネジメント試験 午前 問題 問47

答えと解説

答え 【イ】

データサイエンティストの主要な役割

データサイエンティストの主要な役割は、情報科学についての知識を有し、ビジネス課題を解決するためにビッグデータを 意味ある形で使えるように分析システムを実装・運用し、課題の解決を支援することです。

もっと知識を深めるための参考

-

システム活用促進・評価

情報リテラシーの確立、データ活用、普及啓発など、情報システム活用促進、評価についてまとめています。 情報リテラシーとはやデジタルデバイドの意味も簡単に解説しています。

-

ストラテジ系

情報処理試験対策用のサイトオリジナル教科書をテーマにストラテジ系の知識をまとめています。

平成30年秋 問48 ディジタルディバイド―情報セキュリティマネジメント試験 午前

ディジタルディバイドの解消のために取り組むべきことはどれか。

【ア】IT投資額の見積もりを行い、投資目的に基づいて効果目標を設定して、 効果目標ごとに目標達成の可能性を事前に評価すること

【イ】ITの活用による家電や設備などの省エネルギー化及びテレワークなどによる 業務の効率向上によって、エネルギー消費を削減すること

【ウ】情報リテラシの習得機会を増やしたり、 情報通信機器や情報サービスが一層利用しやすい環境を整備したりすること

【エ】製品や食料品などの製造段階から最終消費段階又は廃棄段階までの全工程について、 ICタグを活用して流通情報を追跡可能にすること

出典:平成30年度 秋期 情報セキュリティマネジメント試験 午前 問題 問48

答えと解説

答え 【ウ】

デジタルディバイドの解消のために取り組むべきこと

デジタルディバイドの解消のために取り組むべきことは、情報リテラシの習得機会を増やしたり、 情報通信機器や情報サービスが一層利用しやすい環境を整備したりすることです。

もっと知識を深めるための参考

-

システム活用促進・評価

情報リテラシーの確立、データ活用、普及啓発など、情報システム活用促進、評価についてまとめています。情報リテラシーとはやデジタルデバイドの意味も簡単に解説しています。

-

ストラテジ系

ストラテジ系の分野のサイトオリジナル教科書です。ストラテジ系の各分野の解説と情報処理の過去問をマッピングしています。

平成30年秋 問50 リーダシップ―情報セキュリティマネジメント試験 午前

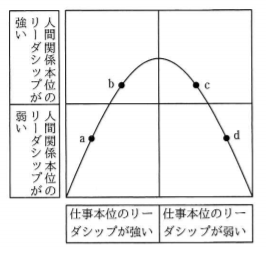

リーダシップのスタイルは、その組織の状況に合わせる必要がある。 組織の状況とリーダシップのスタイルの関係に次ぎのことが想定できるとすると、 スポーツチームの監督のリーダシップのスタイルのうち、図中のdと考えられるものはどれか。

[組織の状況とリーダシップのスタイルの関係]

組織は発足当時、構成員や仕組みの成熟度が低いので、リーダが仕事本位のリーダシップで引っ張っていく。

成熟度が上がるにつれ、リーダと構成員の人間関係が培われ、仕事本位から人間関係本位のリーダシップに移行していく。

更に成熟度が進むと、構成員は自主的に行動できるようになり、仕事本位、人間関係本位のリーダシップがいずれも弱まっていく。

【ア】うるさく言うのも半分くらいで勝てるようになってきた。

【イ】勝つためには選手と十分に話し合って戦略を作ることだ。

【ウ】勝つためには選手に戦術の立案と実行を任せることだ。

【エ】選手をきちんと管理することが勝つための条件だ。

出典:平成30年度 秋期 情報セキュリティマネジメント試験 午前 問題 問50

答えと解説

答え 【ウ】

成熟している段階では任せることが重要です。

もっと知識を深めるための参考

更新履歴

- 2018/12/4 ページを作成しました。