平成29年春の情報処理試験(高度共通)―過去問と解説

トップ 各試験用の問題と解説

各試験用の問題と解説 情報処理試験(高度共通)

情報処理試験(高度共通) 平成29年春の情報処理試験(高度共通)

平成29年春の情報処理試験(高度共通)

平成29年春の情報処理試験の高度共通の過去問と解説を掲載しています。

ご利用について

このページを表示した場合、答えと解説が、表示される設定になっています。 ページ全体の答えと解説の表示、非表示は以下で、個別は各問題のところのリンクで切り替えてください。

目次

このページの目次です。

- 問2 BNF

- 問6 仮想記憶管理

- 問7 論理回路が実現する論理式

- 問8 デッドロック

- 問9 データベース応用

- 問11 OpenFlowを使ったSDN

- 問15 無線LAN環境におけるWPA2-PSKの機能

- 問17 アジャイル開発

- 問18 PERT図(アローダイアグラム)

- 問20 ITサービスの可用性と信頼性の管理に関わるKPI

- 問22 システム監査報告書の改善勧告

平成29年春 問2 BNF―情報処理試験(高度共通)

あるプログラム言語において、識別子(identifier)は、先頭が英字で始まり、それ以降に任意個の英数字が続く文字列である。 これをBNFで定義したとき、aに入るものはどれか。

<digit>::=0|1|2|3|4|5|6|7|8|9

<letter>::=A|B|C|・・・|X|Y|Z|a|b|c|・・・|x|y|z

<identifier>::=a

【ア】<letter>|<digit>|<identifier><letter>|<identifier><digit>

【イ】<letter>|<digit>|<letter><identifier>|<identifier><digit>

【ウ】<letter>|<identifier><digit>

【エ】<letter>|<identifier><digit>|<identifier><letter>

出典:平成29年度 春期 ITストラテジ試験 システムアーキテクト試験 ネットワークスペシャリスト試験 情報セキュリティスペシャリスト試験 ITサービスマネージャ試験 午前Ⅰ 問題【共通】 問2

答えと解説

答え 【エ】

BNFでプログラムの識別子の構文を表現する例

BNFで先頭が<英字>で始まり、それ以降に0個以上(任意個)の<数字>または<英字>(英数字)によって構成される(が続く)<識別子>(文字列)とプログラムの識別子の構文を定義します。

<英字>::=0|1|2|3|4|5|6|7|8|9

<英字>::=A|B|C|・・・|X|Y|Z|a|b|c|・・・|x|y|z

まず初めに<英字>で始まるので、その部分は次のように表現できます。

<識別子>::=<英字>

次に0個以上の<数字>または<英字>によって構成される部分は、続くのが0個の場合<識別子>::=<英字>。 続くのが1個の場合は<識別子>::=<英字><数字>|<英字><英字>で表現できます。 ここまでを整理すると次のパターンがように表現できます。

<識別子>::=<英字>

<識別子>::=<英字><数字>|<英字><英字>

そして、2個以上続く場合は、<数字>または<英字>は1文字なので再帰的に用いて表現します。つまり、<識別子>::=<識別子><数字>|<識別子><英字>のように表現します。 これは1個以上の<識別子>::=<英字><数字>|<英字><英字>も表現できるので、ここまでを整理すると次のパターンがように表現できます。

<識別子>::=<英字>

<識別子>::=<識別子><数字>|<識別子><英字>

以上より、識別子の定義は次のように表現できます。

<識別子>::=<英字>|<識別子><数字>|<識別子><英字>

もっと知識を深めるための参考

平成29年春 問6 仮想記憶管理―情報処理試験(高度共通)

4ブロックのキャッシュメモリC0~C3が表に示す状態である。 ここで、新たに別のブロックの内容をキャッシュメモリにロードする必要が生じたとき、C2のブロックを置換の対象とするアルゴリズムはどれか。

| キャッシュメモリ | ロード時間(分:秒) | 最終参照時刻(分:秒) | 参照回数 |

|---|---|---|---|

| C0 | 0:00 | 0:08 | 10 |

| C1 | 0:03 | 0:06 | 1 |

| C2 | 0:04 | 0:05 | 3 |

| C3 | 0:05 | 0:10 | 5 |

【ア】FIFO 【イ】LFU 【ウ】LIFO 【エ】LRU

出典:平成29年度 春期 ITストラテジ試験 システムアーキテクト試験 ネットワークスペシャリスト試験 情報セキュリティスペシャリスト試験 ITサービスマネージャ試験 午前Ⅰ 問題【共通】 問6

答えと解説

答え 【エ】

リソース割り当てのアルゴリズム

実記憶や仮想記憶が扱うデータのリソース割り当てを決めるアルゴリズムについて見ていきます。

FIFO

FIFOとは、First In First Outの略で先入れ先出し法のことをいいます。 先にキャッシュメモリに入れたものから先に追い出す方式です。

LFU

LFUとは、Least Frequently Usedの略で使われる頻度が低い順に切り捨てる方式のことをいいます。

LIFO

LIFOとは、Last In First Outの略で後入れ先出し法のことをいいます。 先に入れたものを後に出す方式です。

LRU

LRUとは、Least Recently Usedの略で最後に使用されてから時間経過の最も長いものを選択するアルゴリズムです。

問題の解法

表のC2の状態を見ると一番最終参照時刻が近いことが見て取れます。 最終参照時刻の古い順に並べるとC2、C1、C0、C3です。 最近もっとも使われていないデータを切り捨てるアルゴリズムがLRUですのでこれがC2を先に選択するアルゴリズムとなります。

もっと知識を深めるための参考

-

仮想記憶管理

スワッピングに使用されるページングファイルについて触れながら、実記憶と仮想記憶の関係や仮想記憶方式の種類と特徴、動的アドレス変換の仕組みを説明していきます。 ページングファイルの作成、設定例、ページング方式のLRUやFIFOの代表的なページ置換えアルゴリズムについてページ置換え手順の例など、具体的な内容もまとめています。

-

オペレーティングシステム

オペレーティングシステムとは、OSのことですが、種類と特徴、機能、タスク管理などOSとはどのようなものかついてまとめています。

-

テクノロジ系

情報処理試験対策用のサイトオリジナル教科書をテーマにテクノロジ系の知識をまとめています。

平成29年春 問7 論理回路が実現する論理式―情報処理試験(高度共通)

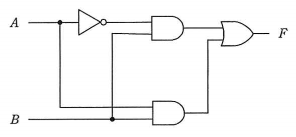

図の回路が実現する論理式はどれか。ここで、論理式中の“・”は論理積、“+”は論理和を表す。

【ア】F=A 【イ】F=B 【ウ】F=A/B 【エ】F=A+B

出典:平成29年度 春期 ITストラテジ試験 システムアーキテクト試験 ネットワークスペシャリスト試験 情報セキュリティスペシャリスト試験 ITサービスマネージャ試験 午前Ⅰ 問題【共通】 問7

答えと解説

答え 【イ】

問題の解法

論理回路より真理値表を作成して論理式を求めます。

| A | B | A | A・B | A・B | A・B+A・B |

|---|---|---|---|---|---|

| 1 | 1 | 0 | 0 | 1 | 1 |

| 1 | 0 | 0 | 0 | 0 | 0 |

| 0 | 1 | 1 | 1 | 0 | 1 |

| 0 | 0 | 1 | 0 | 0 | 0 |

真理値表より、A・B+A・BはBと同じ値になることがわかります。

論理式

論理式とは、論理記号を用いていくつかの命題を結び合わせた式のことをいいます。

論理回路

論理回路とは、英語でlogic circuitといい、論理演算を行うコンピューターなどの電気回路のことをいいます。

論理回路

論理回路とは、英語でlogic circuitといい、論理演算を行うコンピューターなどの電気回路のことをいいます。

真理値表

真理値表とは、真理値を一覧表に表したもののことです。

論理式から論理回路を求めたり、論理回路の演算結果を求める際に真理値表を活用すると便利です。

真理値

真理値とは、命題のうち、正しいと判断できいることを真(True)、誤っていると判断できることを偽(False)、真偽を総称して真理値といいます。

もっと知識を深めるための参考

平成29年春 問8 デッドロック―情報処理試験(高度共通)

トランザクションAとBが、共通の資源であるテーブルaとbを表に示すように更新するとき、デッドロックとなるのはどの時点か。 ここで、表中の①~⑧は処理の実行順序を示す。 また、ロックはテーブルの更新直前にテーブル単位で行い、アンロックはトランザクション終了時に行うものとする。

| トランザクションA | トランザクションB |

|---|---|

|

①トランザクション開始 ③テーブルa更新 ⑤テーブルb更新 ⑦トランザクション終了 |

②トランザクション開始 ④テーブルb更新 ⑥テーブルa更新 ⑧トランザクション終了 |

【ア】③ 【イ】④ 【ウ】⑤ 【エ】⑥

出典:平成29年度 春期 ITストラテジ試験 システムアーキテクト試験 ネットワークスペシャリスト試験 情報セキュリティスペシャリスト試験 ITサービスマネージャ試験 午前Ⅰ 問題【共通】 問8

答えと解説

答え 【エ】

デッドロック

デッドロックとは、複数のタスクが共通の資源をロックして使用するとき、互いに資源が解放されるのを待って、処理が停止状態になることです。 デッドロックには、読み取り時に使用する共有ロックと、変更時に用いる占有ロックがあります。

問題の解法

ロックはテーブルの更新直前にテーブル単位で行い、アンロックはトランザクション終了時に行う方式で、表のように処理した場合、 ⑥でデッドロックが発生します。

| トランザクションA | トランザクションB |

|---|---|

|

①トランザクション開始 ③テーブルa更新 ⑤テーブルb更新 ⑦トランザクション終了 |

②トランザクション開始 ④テーブルb更新 ⑥テーブルa更新 ⑧トランザクション終了 |

表の場合、トランザクションAが開始されテーブルaの更新③前にロックをかけます。 トランザクションBも開始されテーブルbの更新④前にロックをかけます。

そして、トランザクションAがテーブルbを更新しようとすると、テーブルbがトランザクションBによってロックがかかっていますので待ちます。

この後、⑥でトランザクションBがテーブルaを更新しようとすると、トランザクションAによってロックがかかっているので待ちになります。

トランザクションAもトランザクションBも待ちあっている状態となり、デッドロックになります。

もっと知識を広げるための参考

-

排他制御

排他制御とは、英語でexclusive controlといいます。デットロックなど、具体例を用いてデータベースの排他制御について解説しています。

-

トランザクション処理

トランザクションとは、利用者から見たデータベースに対する処理の単位です。 利用者からみた場合は1つのデータベース更新処理ですが、データベースから見れば複数の利用者からの処理依頼があり、 データベースの更新を矛盾なく行う必要があります。 データベースにおけるトランザクションの意味、ACID特性などの解説をまとめています。

-

データベース

データベースの方式、設計、データ操作、トランザクション処理、応用など。データベース関連のオリジナルテキストと情報処理試験の過去問もまとめています。

-

テクノロジ系

テクノロジ系の分野のサイトオリジナル教科書です。テクノロジ系の各分野の解説と情報処理の過去問をマッピングしています。

平成29年春 問9 データベース応用―情報処理試験(高度共通)

ビッグデータの利用におけるデータマイニングを説明したものはどれか。

【ア】蓄積されたデータを分析し、単なる検索だけでは分からない隠れた規則や相関関係を見つけ出すこと

【イ】データウェアハウスに格納されたデータの一部を、特定の用途や部門用に切り出して、データベースに格納すること

【ウ】データ処理の対象となる情報を基に規定した、データの構造、意味及び操作の枠組みのこと

【エ】データを複数のサーバに複製し、性能と可用性を向上させること

出典:平成29年度 春期 ITストラテジ試験 システムアーキテクト試験 ネットワークスペシャリスト試験 情報セキュリティスペシャリスト試験 ITサービスマネージャ試験 午前Ⅰ 問題【共通】 問9

答えと解説

答え 【ア】

本問題は、データベース応用についての知識を問う問題になります。 【ア】がデータマイニングの説明で、【イ】はデータマート、【ウ】はメタデータ、【エ】はデータレプリケーションの説明になります。

データベース・マーケティング

データベース・マーケティングは、データベースを運用して顧客の属性や購買行動などの情報を分析し、それぞれの顧客に最適なアプローチをとることによって、顧客との親密な関係を築こうとする活動のことをいいます。 データマイニングやデータウェアハウス、データマートなどはこのデータベース・マーケティングに使われます。

データベース・マーケティングの例

データベース・マーケティングでは、大量の取引データから、販売促進上意味のある関連性を見つけ出し、顧客のニーズを深堀りを行います。 たとえば、アメリカのあるスーパーマーケットでは「紙オムツを買う男性の大半は、ビールも一緒に買う」ということが考察されています。

このような関連性を見つける技術がデータマイニングと呼び、そのためのデータの蓄積・分析を可能とするスステムをデータウェアハウスといいます。

データマイニング

データマイニングとは、英語でData mining、略してDM、統計学、パターン認識、人工知能等のデータ解析の技法を大量のデータに網羅的に適用することで知識を取り出す技術のことをいいます。 蓄積されたデータを分析し、単なる検索だけでは分からない隠れた規則や相関関係を見つけ出します。

マイニングの意味

マイニングとは、英語でminingといい、採掘を意味する言葉です。

データマート

データマートとは、データウェアハウスに格納されたデータの一部を、特定の用途や部門用に切り出して、データベースに格納することをいいます。

メタデータ

メタデータとは、データ処理の対象となる情報を基に規定した、データの構造、意味及び操作の枠組みのことをいいます。

データレプリケーション

データレプリケーションとは、データを複数のサーバに複製し、性能と可用性を向上させることをいいます。

もっと知識を深めるための参考

平成29年春 問11 OpenFlowを使ったSDN―情報処理試験(高度共通)

OpenFlowを使ったSDN(Software-Defined Networking)の説明として、適切なものはどれか。

【ア】単一の物理サーバ内の仮想サーバ同士が、外部のネットワーク機器を経由せずに、物理サーバ内部のソフトウェアで実現された仮想スイッチを経由して、通信する方式

【イ】データを転送するネットワーク機器とは分離したソフトウェアによって、ネットワーク機器を集中的に制御、管理するアーキテクチャ

【ウ】プロトコルの文法を形式言語を使って厳密に定義する、ISOで標準化された通信プロトコルの規格

【エ】ルータやスイッチの機器内部で動作するソフトウェアを、オープンソースソフトウェア(OSS)で実現する方式

出典:平成29年度 春期 ITストラテジ試験 システムアーキテクト試験 ネットワークスペシャリスト試験 情報セキュリティスペシャリスト試験 ITサービスマネージャ試験 午前Ⅰ 問題【共通】 問11

答えと解説

答え 【イ】

SDN

SDNとは、Software-Defined Networkingの略で、仮想的なネットワーク環境をソフトウェアによって作る技術またはその概念のことをいいます。 今までのネットワークは、構築するとほとんど変更されない固定的なものと捉えられていましたが、SDNによりソフトウェアから簡単に変更できるようになります。

SDNを利用することでネットワーク構成や性能・機能を管理ツールによって操作したり、動的に変更できます。 それによりトラフィックの状況に合わせて動的にネットワーク構成の変更が行えるようになります。

OpenFlow

OpenFlowとは、SDNを実現するための標準の1つで、「データ転送」と「経路制御」の機能を分離したアーキテクチャを採用したもののことをいいます。

OpenFlowを使ったSDN

OpenFlowを使ったSDNは、データを転送するネットワーク機器とは分離したソフトウェアによって、ネットワーク機器を集中的に制御、管理するアーキテクチャになります。

もっと知識を広げるための参考

平成29年春 問15 無線LAN環境におけるWPA2-PSKの機能―情報処理試験(高度共通)

無線LAN環境におけるWPA2-PSKの機能はどれか。

【ア】アクセスポイントに設定されているSSIDを共通鍵とし、通信を暗号化する。

【イ】アクセスポイントに設定されているのと同じSSIDとパスワード(Pre-Shared Key)が設定されている端末だけに接続を許可する。

【ウ】アクセスポイントは、IEEE 802.11acに準拠している端末だけに接続を許可する。

【エ】アクセスポイントは、利用者ごとに付与されたSSIDを確認し、無線LANへのアクセス権限を識別する。

出典:平成29年度 春期 ITストラテジ試験 システムアーキテクト試験 ネットワークスペシャリスト試験 情報セキュリティスペシャリスト試験 ITサービスマネージャ試験 午前Ⅰ 問題【共通】 問15

答えと解説

答え 【イ】

無線LAN

無線LANとは、無線LANとは、LANケーブルでつなぐ有線のLAN(ローカルエリアネットワーク)を無線通信で実現したLANのことです。

無線LANには、IEEE 802.1Xという無線LANの通信のルールを定義した規格があります。 よく聞くWi-Fi(わいふぁい)は、WECAという無線LANの業界団体がIEEE 802.11という無線LANの規格群につけた名前です。 つまり、Wi-Fiは、無線LANのブランド名になります。

IEEE 802.1X

IEEE 802.1Xとは、IEEEによって策定されたネットワーク環境でユーザ認証を行うための規格です。

もともとは有線LAN向けの仕様として策定が進められましたが、その後EAPとして実装され、現在では無線LAN(IEEE 802.11X)環境での認証システムの標準仕様として広く利用されています。

IEEEは「あいとりぷるいー」といいまして、Institute of Electrical and Electronics Enginieersを省略したものです。 つまり、アメリカ合衆国の電気電子技術者協会のことを表します。

IEEE 802.11は、IEEE 802.11a、IEEE 802.11b、IEEE 802.11c・・・とIEEE 802.11を基本にした規格の総称、もしくは無線LANの通信方式の1つとしてつかわれる用語になります。

IEEE 802.11の種類と特徴

IEEE 802.11の主な規格の特徴は以下です。

- IEEE802.11b、IEEE802.11g

電波は2.4GHz帯、最大11Mbps。CSMA/CAを採用し、普通は通常基地局を介して通信します。

- IEEE802.11a

電波は5GHz帯、最大54Mbps。電子レンジなどで使われる2.4GHz帯を使用していないので干渉を受けにくいという特徴の規格です。

- IEEE802.11b、IEEE802.11n

電波は2.4GHzまたは5GHz帯、最大150Mbps。複数のアンテナを同期させて通信するMIMOという技術を採用という特徴の規格です。

無線LANの暗号化と認証

無線LANを安全に使うには、暗号化と認証を組み合わせて使う必要があります。 無線LANのセキュリティの規格には、WEPという規格がありますが、WPAには脆弱性があります。 WEPの脆弱性に対処するため、セキュリティ面を強化した無線LANの規格として、IEEE 802.11iという規格があります。

WEP

WEPとは、Wired Equivalent Privacyの略で、従前から無線LANに実装されている暗号化方式です。

IEEE 802.11i

IEEE 802.11iとは、WEPの脆弱性に対処するため、セキュリティ面を強化した無線LANの規格です。 その枠組みの中に、WPA、WPA2があります。

WPA

WPAとは、Wi-Fi Protected Accessの略でIEEE 802.1X規格による認証機能とTKIP方式を採用した規格です。 WEPの脆弱性を克服した規格ですが、脆弱性が懸念されるRC4を使用するため、WEPと大きな差異がない規格となっています。

WPA2

WPA2とは、Wi-Fi Protected Access 2の略で、暗号化アルゴリズムにAESを採用した規格です。 WPAの脆弱性が克服された規格です。

WPA2-PSK

WPA2-PSKとは、WPA2のうち個人や小規模オフィスなどのネットワークに使用される共有キーあるいはこれを使用した認証のことをいいます。

WPA2-PSKの機能

WPA2-PSKには、アクセスポイントに設定されているのと同じSSIDとパスワード(Pre-Shared Key)が設定されている端末だけに接続を許可する機能があります。

もっと知識を深めるための参考

平成29年春 問17 アジャイル開発―情報処理試験(高度共通)

アジャイル開発で“イテレーション”を行う目的のうち、適切なものはどれか。

【ア】ソフトウェアに存在する顧客の要求との不一致を解消したり、要求の変化に柔軟に対応したりする。

【イ】タスクの実施状況を可視化して、いつでも確認できるようにする。

【ウ】ペアプログラミングのドライバとナビゲータを固定化させない。

【エ】毎日決めた時刻にチームメンバが集まって開発の状況を共有し、問題が拡大したり、状況が悪化したりするのを避ける。

出典:平成29年度 春期 ITストラテジ試験 システムアーキテクト試験 ネットワークスペシャリスト試験 情報セキュリティスペシャリスト試験 ITサービスマネージャ試験 午前Ⅰ 問題【共通】 問17

答えと解説

答え 【ア】

アジャイル

アジャイルとは、すばやいという意味を持つ言葉で、別の開発手法であるウォーターフォールモデルの開発手法と比べ、迅速かつ適応的にソフトウェア開発を行う軽量な開発モデルです。

ウォーターフォールモデルの場合、顧客が実際にできたソフトウェアに触れるのは開発工程がすべて完了してからになります。 つまり顧客は最後になるまで動くものが見えず、紙に書かれた文書を理解しなくてはならず、誤解も生じやすく、 さらに要求を出してから実際に使えるようになるまで長い時間がかかるため、そもそもの要求がソフトウェアの完成時点でもう古くなってしまうことさえあります。

これに対しアジャイルでは、分析、設計、実装、テストを短い期間で並列に行い、それを繰り返します。 顧客にとって価値の高い機能から開発し、短い間隔で動くソフトウェアを完成させます。 文書や報告ではなく、動くソフトウェアを一定間隔で作り、それを成長させます。 開発を通して顧客やユーザーの意見をフィードバックしながら進めます。 途中で修正が入るのは普通ですし、機能の優先順位も途中で変更されます。

イテレーション

イテレーションとは、ソフトウェアに存在する顧客の要求との不一致を解消したり、要求の変化に柔軟に対応したりすることを目的にアジャイル開発で行われる反復的な開発サイクルのことをいいます。 スプリントと呼ばれる要件確認からリリースまで行う、1~4週間の短い開発期間を繰り返すサイクルになります。

もっと知識を深めるための参考

平成29年春 問18 PERT図(アローダイアグラム)―情報処理試験(高度共通)

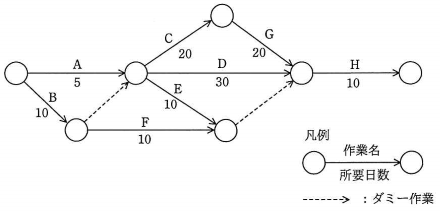

図のアローダイアグラムから読み取ったことのうち、適切なんのはどれか。 ここで、プロジェクトの開始日は0日目とする。

【ア】作業Cを最も早く開始できるのは5日目である。

【イ】作業Dはクリティカルパス上の作業である。

【ウ】作業Eの余裕日数は30日である。

【エ】作業Fを最も遅く開始できるのは10日目である。

出典:平成29年度 春期 ITストラテジ試験 システムアーキテクト試験 ネットワークスペシャリスト試験 情報セキュリティスペシャリスト試験 ITサービスマネージャ試験 午前Ⅰ 問題【共通】 問18

答えと解説

答え 【ウ】

PERT図(アローダイアグラム)

PERT図とは、工程管理の手法の1つで使われる作業と作業のつながりと所要時間を表す図のことです。 PERT図を用いて日程計画を立案します。なお、PERT図はアローダイアグラムともいわれます。

PERT図の例と読み方、書き方

図はPERT図の例です。PERT図の読み方、書き方を見ていきます。

PERT図は作業開始の○と作業終了の○を矢印でつないで書きます。

-

作業名

作業名はA~Hのように矢印の上に書きます。

-

所要日数

所要日数は矢印の下に書きます。

-

ダミー作業

ダミー作業は所要日数は0で作業の順序だけを表すものです。点線矢印で表します。

クリティカルパス

クリティカルパスとは、作業開始点と終了点間で、作業日程に余裕がない経路のことです。 すなわち、その経路の作業が完了しないとすべての開発作業が完了しないという経路です。

PERT図で表した場合は、最早結合点時刻と最遅結合点時刻の差が0のとき、その結合点では全く余裕がないことを意味します。

クリティカルパスの求め方、見つけ方

PERT図を用いてプロジェクト全体の所要日数を短縮できる作業の見つけるのは、すべての経路(パス)を書き出して、一番期間が最長の経路(パス)の作業を抽出することで見つけられます。

最長の経路が終わらないとプロジェクトは終わらず、最長の経路がプロジェクト全体の期間になります。このように最長の経路はプロジェクトにとってクリティカルなパスとなります。 PART図を用いた工程管理の手法ではこのクリティカルパスが一番の管理ポイントとなります。

クリティカルパスの日数=すべての開発が完了する日数となる経路、言い換えると一番時間のかかる経路ということになります。

問題の解法

まずはクリティカルパスを見つけておいて、選択肢それぞれが正しいかどうか検証していきます。

問題のクリティカルパス

各径路を書き出すと一番所要に数の多いクリティカルパスはB→C→G→Hであることがわかります。

- A(Bを待つ)→C→G→H(Gを待つ) …10+20+20+10=60

- A(Bを待つ)→D→H(Gを待つ) …10+30+10=50

- それ以外の経路は明らかに短い

問題の選択肢の検証

問題の選択肢の検証を行うと【ウ】が正解となります。

- 【ア】作業Cを最も早く開始できるのは5日目である。:×

⇒CはBの作業とダミー作業を待つので最も早く開始できるのは10日目です。

- 【イ】作業Dはクリティカルパス上の作業である。:×

⇒クリティカルパスはB→C→G→Hです。Dはクリティカルパス上にありません。

- 【ウ】作業Eの余裕日数は30日である。:○

⇒Eは10日で、CとGの合計40日と並行する作業で余裕は30日あります。

- 【エ】作業Fを最も遅く開始できるのは10日目である。:×

Fは明らかに10日以上余裕があります。

もっと知識を深めるための参考

-

プロジェクトタイムマネジメント

PERT図からのクリティカルパスの求め方などプロジェクトタイムマネジメントについてまとめています。

-

マネジメント系

情報処理試験対策用のサイトオリジナル教科書をテーマにマネジメント系の知識をまとめています。

平成29年春 問20 ITサービスの可用性と信頼性の管理に関わるKPI―情報処理試験(高度共通)

ITIL 2011 editionの可用性管理プロセスにおいて、ITサービスの可用性と信頼性の管理に関わるKPIとして用いるものはどれか。

【ア】サービスの中断回数及びそのインパクトの削減率

【イ】障害を想定した復旧テストの回数

【ウ】処理能力不足に起因するインシデント数の削減率

【エ】目標を達成できなかったSLAの項目数

出典:平成29年度 春期 ITストラテジ試験 システムアーキテクト試験 ネットワークスペシャリスト試験 情報セキュリティスペシャリスト試験 ITサービスマネージャ試験 午前Ⅰ 問題【共通】 問20

答えと解説

答え 【ア】

ITIL

ITILは、IT サービスマネジメントのフレームワークで、現在、デファクトスタンダードとして世界で活用されています。

ITILとは

ITILとは、Information Technology Infrastructure Libraryの省略したいい方で、ITサービス運用管理における考え方や方法論などをまとめたものです。 ITサービスマネジメントにおける成功事例をまとめた書籍群のことをいいます。

ITサービスの運用管理での考え方や方法論などをまとめたものです。ITILの体系は大きく分けてサービスサポートとサービスデリバリがあります。

ITILにおけるサービスデリバリ

ITILにおけるサービスデリバリには、サービスレベル管理、ITサービス財務管理、キャパシティ管理、ITサービス継続性管理、可用性管理といった管理項目があります。

可用性管理

可用性とは、使いたい時にいつでも使える状態であることをいいます。

可用性のKPI

KPIとは、Key Performance Indicatorの略で、重要業績評価指標のこと、管理する上でキーとなる指標のことです。

可用性を管理する上でキーとなる指標は、可用性を損なう状態、使用可能でない状態の発生、をあらわすものです。 つまり使えるか使えないかをあらわす指標で、例えば、「サービスの中断回数」などが指標となります。

ITサービスの可用性と信頼性の管理に関わるKPI

信頼性とは、故障せずにどれだけ長く使える状態であることをいいます。 信頼性の観点では、インシデントや、問題、変更などによるビジネスへの影響のがどれくらい発生したかを管理します。 つまりどれくらいのインパクトがあったかを管理します。

ITIL 2011 editionの可用性管理プロセスにおいて、ITサービスの可用性と信頼性の管理に関わるKPIとして、「サービスの中断回数及びそのインパクトの削減率」を用います。

もっと知識を深めるための参考

-

ITIL

ITILの読み方は「あいてぃる」、ITILは、IT サービスマネジメントのフレームワークで、現在、デファクトスタンダードとして世界で活用されています。 ITILとは何かの知識や参考書籍などの情報をまとめています。

-

サービスマネジメント

サービスマネジメントをテーマに、入門知識をまとめています。 サービスマネジメントの目的と考え方、サービスマネジメントシステムの確立及び改善、ITIL、代表的なSLA項目やサービスカタログなどITサービスマネジメントについてまとめています。 サービスマネジメント関連の参考書積、情報処理試験の過去問もまとめています。

-

マネジメント系

情報処理試験対策用のサイトオリジナル教科書をテーマにマネジメント系の知識をまとめています。

平成29年春 問22 システム監査報告書の改善勧告―情報処理試験(高度共通)

システム監査人が監査報告書に記載する改善勧告に関する説明のうち、適切なものはどれか。

【ア】改善の実現可能性は考慮せず、監査人が改善の必要があると判断した事項だけを記載する。

【イ】監査証拠による裏付けの有無にかかわらず、監査人が改善の必要があると判断した事項を記載する。

【ウ】監査人が改善の必要があると判断した事項のうち、被監査部門の責任者が承認した事項だけを記載する。

【エ】調査結果に事実誤認がないことを被監査部門に確認した上で、監査人が改善の必要があると判断した事項を記載する。

出典:平成29年度 春期 ITストラテジ試験 システムアーキテクト試験 ネットワークスペシャリスト試験 情報セキュリティスペシャリスト試験 ITサービスマネージャ試験 午前Ⅰ 問題【共通】 問22

答えと解説

答え 【エ】

システム監査の報告

システム監査人は、監査結果を監査の依頼者に報告すること、所要の措置が講じられるようフォローアップを行います。

システム監査報告書の改善勧告

システム監査報告書の改善勧告は、妥当性を十分に確認した上で記載する必要があります。 調査結果に事実誤認がないことを被監査部門に確認した上で、監査人が改善の必要があると判断した事項を記載します。

問題の解法

選択肢の記載に誤りがないかチェックしていきます。

-

×:【ア】改善の実現可能性は考慮せず、監査人が改善の必要があると判断した事項だけを記載する。

対象部門と改善提案が実現可能か確認した上で監査報告書に改善勧告を記載します。

-

×:【イ】監査証拠による裏付けの有無にかかわらず、監査人が改善の必要があると判断した事項を記載する。

監査報告書に記載するには監査証拠による裏付けが必要です。

-

×:【ウ】監査人が改善の必要があると判断した事項のうち、被監査部門の責任者が承認した事項だけを記載する。

被監査部門の責任者の承認に限らず、対象部門と実現性を確認できた内容を記載します。

-

○:【エ】調査結果に事実誤認がないことを被監査部門に確認した上で、監査人が改善の必要があると判断した事項を記載する。

もっと知識を深めるための参考

-

システム監査

システム監査とは何かをテーマにシステム監査の目的、手順、対象業務、システムの可監査性の考え方、システム監査計画、システム監査の実施、報告、品質評価の考え方、システムに関係する監査で参照する代表的な基準、法規をまとめていきます。 IPA情報処理試験の問題の解説中心ですが、CISAについての情報も触れていきます。

-

システム監査・内部統制

監査証跡やエディットバリデーションチェックとは何かなど、システム監査および内部統制の知識をまとめています。

-

マネジメント系

マネジメント系の分野のサイトオリジナル教科書です。

更新履歴

- 2018年06月14日 答えと解説の表示操作を変更したしました。