IDS/IPSとは―WAFとの違い、機能、製品情報など。

トップ 情報処理の知識体系

情報処理の知識体系 テクノロジ系

テクノロジ系 技術要素

技術要素 セキュリティ

セキュリティ 情報セキュリティ対策

情報セキュリティ対策 技術的セキュリティ対策

技術的セキュリティ対策 IDS/IPS

IDS/IPS

IDSとは、Intrusion Detection Systemの略で侵入検知、IDSとはサーバやネットワークへの侵入を防ぐために、不正な通信を検知して遮断する製品です。IDS/IPSとは何かをテーマにWAFとの違い、機能、製品情報などまとめています。

目次

この記事の目次です。

1. IDSとは

2. IDS/IPSとは何か(IDSとIPSの違い)

3. WAFとIPS/IDSの機能の違い

4. IDSの方式(NIDSとHIDS)

5. IDS/IPS 製品選定のポイント

6. 無料で使えるオープンソースの製品

7. Snort

8. OSSEC

IDS/IPSに関連したIPA情報処理試験の過去問題

もっと知識を広げるための参考

更新履歴

1. IDSとは

IDSという用語は、医療や特許、セキュリティなどいろいろな分野で使用される略語です。

サイバーセキュリティの分野においては、IDSとは、Intrusion Detection Systemの略で侵入検知システムと訳される製品のことをいいます。 サーバやネットワークを監視し、侵入や障害を検知した場合に管理者へ通知する機能があります。

侵入防御システムと組み合わせたIPSという製品もあり、IDS/IPSとカテゴリされて見かけることも多いです。

2. IDS/IPSとは何か(IDSとIPSの違い)

IDS/IPSとは何か理解するため、IDSとIPSの違いについて触れていきます。

IPSとは

IPSは、Instrusion Prevention Systemの略で侵入防御システムと訳され、 サーバやネットワークへの侵入を防ぐために、不正な通信を検知して遮断する装置です。

従来のネットワーク監視型IDSにファイアウォールのような防御機能を追加した製品で、 不正アクセスを検知するだけでなく、遮断まで行うことができます。

一般的に、IPSはネットワーク監視型IDSと同様に、導入にあたっては新たにハードウェアを追加する必要があります。

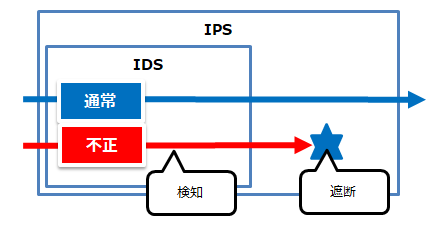

IDSは検知、IPSは防御

IDSは侵入の検知で、IPSは防御まで行います。

イメージのようにIPSはIDSと同等の侵入検知機能とIDSよりも強力な防御機能を備えた製品です。

3. WAFとIPS/IDSの機能の違い

WAFとIPS/IDSの機能の違いについて触れていきます。

WAF

WAFとは、読み方は「ワフ」、Web Application Firewallの略で、 Webサイトに対するアクセス内容を監視し、攻撃とみなされるパターンを検知したときに該当アクセスを遮断する製品です。

IDSは遮断機能はない

メーカなどにより呼び方や機能にばらつきがありますが、一般的にIDSは、ホストやポートをスキャンするような偵察行為や不正侵入などインシデントの兆候を検知し、管理者に通知するシステムです。 WAFのように遮断機能はありません。

WAFとIPS/IDSの機能の違い

IDSは侵入検知を主としたシステムで、IPSは遮断を行います。 WAFはWebアプリケーション(http/https)の利用環境においてIPSのような働きをする機能があり、広義のファイアウォールに分類されます。 WAFとIPS/IDSの機能の違いは、http/httpsに特化しているかどうかでしょう。 いずれも機能的に重なる部分はありますが、得意な部分があるため相互に補完するものと考えて設置するのがよいと考えられます。

4. IDSの方式(NIDSとHIDS)

IDSには、ネットワークベースで通信キャプチャするNIDSとホストベースでログなどを監視するHIDSがあります。

5. IDS/IPS 製品選定のポイント

どの製品を選んだらよいのでしょうか。その指針として以下が参考になると思います。

IPAで公開している「IT製品の調達におけるセキュリティ要件リスト」に掲載している「国際標準に基づくセキュリティ要件」 です。

https://www.ipa.go.jp/security/it-product/ids

6. 無料で使えるオープンソースの製品

無料で使えるオープンソースのIDS製品の情報をまとめていきます。

Snort

Snortは、ネットワーク上を流れるパケットをキャプチャーして不審なパケットの検出を行うNIDS(ネットワークベースのIDS)です。

Suricata

Suricataは、検知だけでなく防御も行えるIDS/IPSです。シグネチャ型であらかじめ設定した不正な通信を検知します。

OSSEC

OSSECは、検知だけでなく防御も行えるホストベースの侵入検知システムです。ログ分析、整合性チェック、Windowsレジストリの監視、ルートキットの検出、時間ベースのアラート、アクティブな応答を実行します。

7. Snort

以下ではSnortについて掘り下げて紹介していきます。

Snortとは

Snortは、オープンソースの侵入防御システム (IPS) です。 Snort IPSは、悪意のあるネットワークアクティビティの定義に役立つ一連のルールを使用し、それらのルールを使用して、ルールに一致するパケットを検索し、ユーザに対してアラートを生成します。

Snortをインラインで展開して、これらのパケットを停止することもできます。 Snortには、主に次の3つの用途があります。 tcpdumpのようなパケットスニファ、パケットロガー 、または本格的なネットワーク侵入防御システムとして使用できます。 Snortは、個人用とビジネス用にダウンロードして設定できます。

無料版と購入版がある

ダウンロードして設定すると、Snortルールは Community Ruleset と Snort Subscriber Ruleset の2つのセットで配布されます。

Community Ruleset

Community Rulesetは、Snortコミュニティによって開発され、QAedはCisco Talosによって開発されていて、無料で利用できます。

Snort Subscriber Ruleset

Snort Subscriber Rulesetは、有料で、Personal、Business、Integratorsがあります。 Cisco Talosによって開発、テスト、および承認されていて、Snort Subscriber Rulesetへの加入者は、Ciscoの顧客にリリースされたルールセットをリアルタイムで受信します。

購入版)https://www.snort.org/products

導入方法

以下のステップで導入できます。

ステップ1

導入したいサーバのOSのパッケージを見つけてインストールします。

ステップ2

サインアップしてOinkcodeを入手します。 サインアップできない場合は、Snort.orgでアカウントを作成しても、登録済みのユーザ規則パッケージにアクセスできます。

ステップ3

PulledPokを使用して最新のアップデートを入手します。

8. OSSEC

以下ではOSSECについて掘り下げて紹介していきます。

OSSECとは

OSSECは、オープンソースのHIDSです。 オープンソースで無料で利用できます。 幅広い構成オプションを使用して、独自のアラート・ルールを追加したり、アラートが発生したときにアクションを実行するスクリプトを作成したりすることにより、セキュリティ・ニーズに合わせてOSSECを調整できます。

主な用途

OSSECは、HIDS(ホストベースの侵入検知)、ログ監視、およびセキュリティインシデント管理(SIM)/セキュリティ情報とイベント管理(SIEM)のすべての側面が、シンプルで強力なオープンソースソリューションに統合されています。

マルチプラットフォーム

OSSECは、Linux、Solaris、AIX、HP-UX、BSD、Windows、Mac、VMware ESXなどほとんどのプラットフォームに対応し、 複数のプラットフォームにわたる包括的なホスト・ベースの侵入検出を提供します。

OSSECのマニュアル

OSSECのマニュアルは以下です。

https://www.ossec.net/docs/

OSSECアーキテクチャ

OSSECは複数の部分で構成されています。エージェント、syslog、データベース、およびエージェントレスデバイスからの情報を監視および受信するためのマネージャがあります。

マネージャ

マネージャは、OSSEC配置の中心的な部分で、OSSECのマニュアルでは、OSSECサーバ、あるいは単にサーバとも呼ばれます。

マネージャは、ファイル整合性チェックデータベース、ログ、イベント、およびシステム監査エントリが格納されます。 すべてのルール、デコーダ、および主要な構成オプションは、マネージャに一元的に保存されます。 多数のエージェントの管理も行うことができます。

エージェントは、1514/udpポートでサーバーに接続します。エージェントがサーバーと通信するには、このポートへの通信が許可されている必要があります。

エージェント

エージェントは、監視対象のシステムにインストールされる小さなプログラムまたはプログラムの集合です。 エージェントは情報を収集し、分析と関連づけのためにマネージャに転送します。 リアルタイムで収集される情報もあれば、定期的に収集される情報もあります。 デフォルトでは、メモリとCPUの使用量は非常に少なく、システムの使用率には影響しません。

エージェントレス

エージェントをインストールできないシステムでは、エージェントレスサポートによって整合性チェックを実行できます。 エージェントレススキャンは、ファイアウォール、ルーター、およびUnixシステムの監視にも使用できます。

IDS/IPSに関連したIPA情報処理試験の過去問題

以下ではIDSに関連したIPA情報処理試験の過去問とその解説をまとめています。

もっと知識を広げるための参考

-

情報セキュリティ対策

情報セキュリティ対策(英語でInformation security measures)は、人的、技術的、物理的セキュリティの側面から対策が必要です。ビヘイビア検出ソフトも含め、各種セキュリティ対策の概要を把握する一覧としてまとめています。

-

情報セキュリティ

情報セキュリティとは何か、情報セキュリティのテキストコンテンツをテーマに知識をまとめています。またIPAの情報処理試験の情報セキュリティ関連の問題も解説しています。

-

テクノロジ系

情報処理試験対策用のサイトオリジナル教科書をテーマにテクノロジ系の知識をまとめています。

更新履歴

- 2021/7/29 Snortについて追記しました。

- 2020/5/12 IPSについて追記しました。

- 2020/5/11 IDS/IPS 製品選定のポイントについて追記しました。

- 2020/3/27 OSSECについて追記しました。

- 2020/3/16 無料で使えるオープンソースについて追記しました。

- 2019/12/15 IDSとIPSについて追記しました。

- 2019/8/7 記事をUPしました。